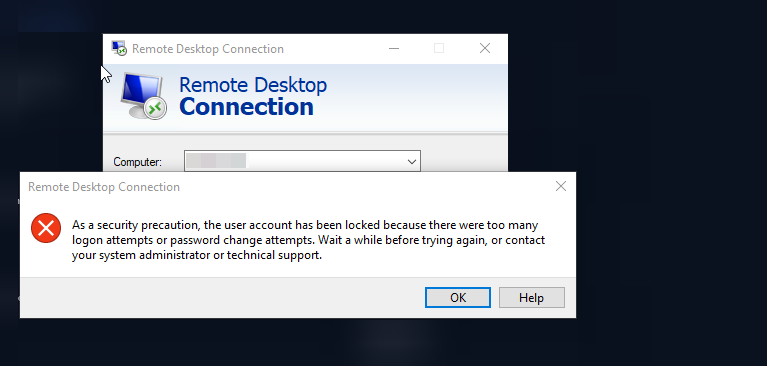

قفل کردن حساب کاربری پس از تلاشهای ناموفق در Remote Desktop

اتصال از راه دور به ویندوز از طریق Remote Desktop Protocol (RDP) یکی از پرکاربردترین روشها برای مدیریت سرورها و کامپیوترهای سازمانی است. اما همین ویژگی میتواند دروازهای برای حملات Brute Force باشد؛ یعنی مهاجم با امتحان کردن هزاران رمز عبور مختلف، سعی میکند وارد سیستم شود. یکی از راهکارهای مهم برای مقابله با این تهدید، قفل کردن حساب پس از تعداد مشخصی تلاش ناموفق است.

در این مطلب، به بررسی تنظیمات مربوط به قفل حساب در ویندوز میپردازیم و محدودیتهای آن را توضیح میدهیم.

آیا میتوان تنظیم قفل را فقط برای RDP فعال کرد؟

سؤال رایج این است:

«میخواهم حساب کاربر بعد از مثلاً ۵ تلاش ناموفق RDP قفل شود، اما ورود محلی (لوکال) محدود نشود. آیا میشود؟»

پاسخ کوتاه: خیر.

در ویندوز، مکانیزم قفل حساب بین تمام روشهای ورود مشترک است. به عبارت دیگر، اگر سیاست قفل حساب فعال شود، هم ورود محلی و هم ورود از طریق RDP تحت تأثیر قرار میگیرند.

راهکار پیشنهادی

چون نمیتوان تفکیک بین RDP و ورود محلی ایجاد کرد، توصیه میشود اقدامات زیر انجام شوند:

ایجاد یک حساب مدیر دوم (Backup Admin):

این حساب را فقط برای مواقع اضطراری نگه دارید. دسترسی RDP به آن ندهید (یعنی در گروه “Remote Desktop Users” قرار نگیرد).

به این ترتیب اگر حساب اصلی قفل شد، میتوانید با حساب دوم وارد شوید و مشکل را رفع کنید.تنظیم سیاستهای قفل حساب با دقت:

مقدار بیش از حد کم (مثلاً ۱ یا ۲ بار اشتباه) میتواند باعث قفل شدن ناخواسته کاربران واقعی شود. مقدار خیلی زیاد (مثلاً ۲۰ بار) هم امنیت را کاهش میدهد. معمولاً ۳ تا ۵ تلاش ناموفق توصیه میشود.

مراحل تنظیم قفل حساب در ویندوز

برای تنظیم این قابلیت در ویندوز Pro یا Enterprise مراحل زیر را دنبال کنید:

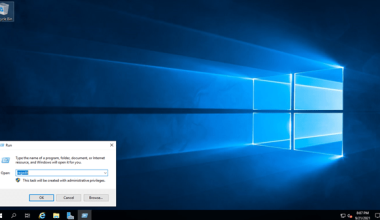

کلیدهای

Win + Rرا فشار دهید و عبارتsecpol.mscرا اجرا کنید.

(این ابزار همان Local Security Policy است.)در پنجره باز شده، به مسیر زیر بروید:

Account Policies → Account Lockout Policy3. سه گزینه مهم در این بخش وجود دارد:

Account lockout threshold

تعیین میکند بعد از چند تلاش ناموفق حساب قفل شود.

مقدار پیشنهادی: ۳ تا ۵.Account lockout duration

مشخص میکند حساب بعد از قفل شدن چند دقیقه غیرفعال بماند.

مقدار پیشنهادی: ۱۵ تا ۳۰ دقیقه.Reset account lockout counter after

تعیین میکند اگر کاربر به صورت موقت تلاش نادرست داشت، پس از چند دقیقه شمارنده ریست شود.

مقدار پیشنهادی: ۱۰ تا ۱۵ دقیقه.

نکته: اگر مقدار Account lockout threshold برابر صفر باشد، در واقع این قابلیت غیرفعال خواهد بود.

نکات امنیتی تکمیلی

- رمز عبور قوی: قفل حساب به تنهایی کافی نیست. حتماً از رمزهای عبور پیچیده و غیرقابل حدس استفاده کنید.

- فعال کردن فایروال و محدودیت IP: در صورت امکان دسترسی RDP را فقط از آیپیهای مشخص مجاز کنید.

- تغییر پورت پیشفرض RDP: تغییر پورت از ۳۳۸۹ به عدد دیگر میتواند حملات خودکار را کاهش دهد.

- استفاده از VPN: بهترین روش این است که RDP فقط از طریق VPN قابل دسترس باشد

جمعبندی

قفل حساب پس از چند تلاش ناموفق یکی از موثرترین راهکارهای جلوگیری از حملات Brute Force روی RDP است. هرچند ویندوز امکان تفکیک این تنظیم بین ورود محلی و از راه دور را نمیدهد، اما با ایجاد یک حساب مدیر پشتیبان و تنظیم دقیق سیاستها میتوان امنیت سیستم را بالا برد.

این کار در کنار سایر اقدامات امنیتی مثل رمز عبور قوی، محدود کردن IP و استفاده از VPN، لایهای مطمئن در برابر نفوذگران ایجاد میکند.