giriiş

DigitalOcean'daki tüm dağıtımlarınız için tek bir çıkış IP adresi sağlamak üzere bir NAT ağ geçidi kullanmak, son kullanıcılar için birden fazla IP adresi listeleme ihtiyacını ortadan kaldırır. Bu ayrıntılı eğitim, Mikrotik bulut tabanlı bir yönlendiriciyi DigitalOcean'da NAT ağ geçidi olarak nasıl yapılandıracağınızı öğretecektir. Bu ayarları, DigitalOcean ile diğer bulutlar arasında bir IPSec tüneli yapılandırmak için kullanabilirsiniz.

Ön koşullar

- Bir DigitalOcean hesabı.

- Mikrotik Cloud Host Yönlendirici Görüntüsüne Erişim (7.14.3 sürümünde test edilmiştir. Diğer sürümler için adımlar sürüme bağlı olarak değişiklik gösterebilir)

Adım 1 – CHR görüntüsünü indirin ve hazırlayın

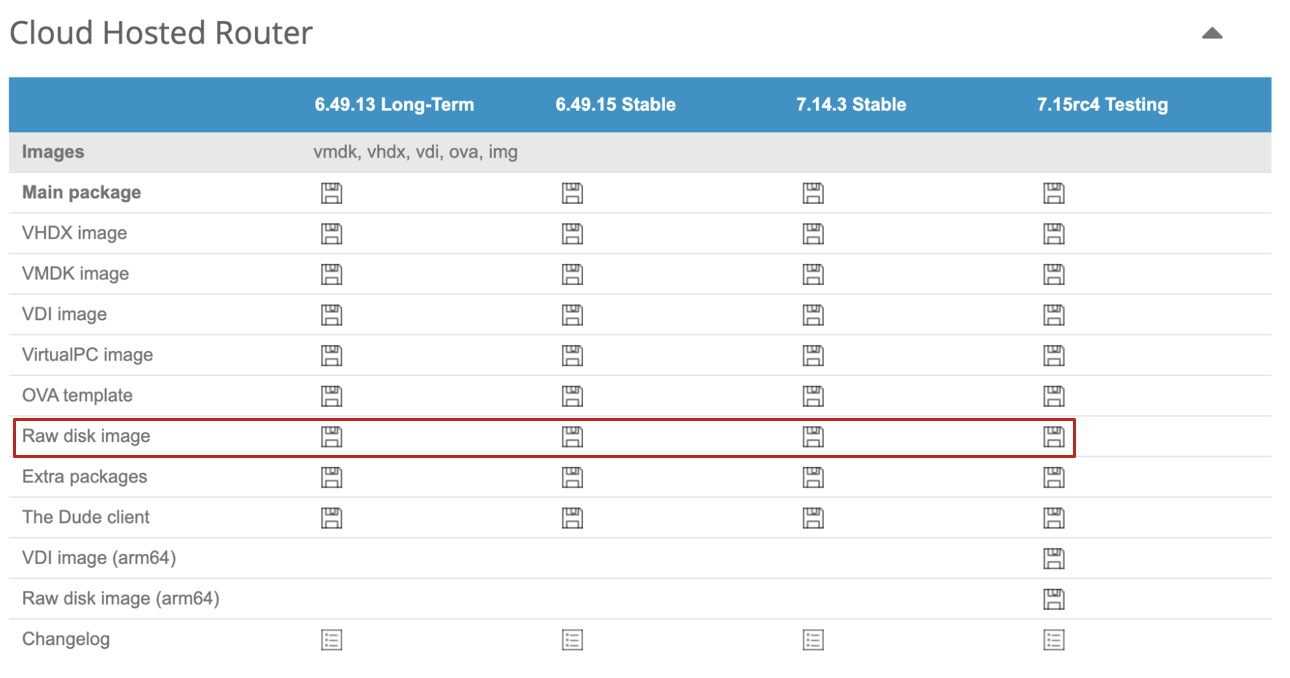

Mikrotik Cloud Hosted Router (CHR) yazılımını https://mikrotik.com/download adresinden indirin. En son kararlı sürüm için “Raw Disk Image” seçeneğini seçin ve dosyayı sisteminizdeki yerel bir klasöre açın. Örneğin -chr-7.14.3.img gibi .img uzantılı bir dosyanız olmalıdır.

Adım 2 – CHR görüntüsünü DigitalOcean'a yükleyin

DigitalOcean kontrol panelinize giriş yapın.

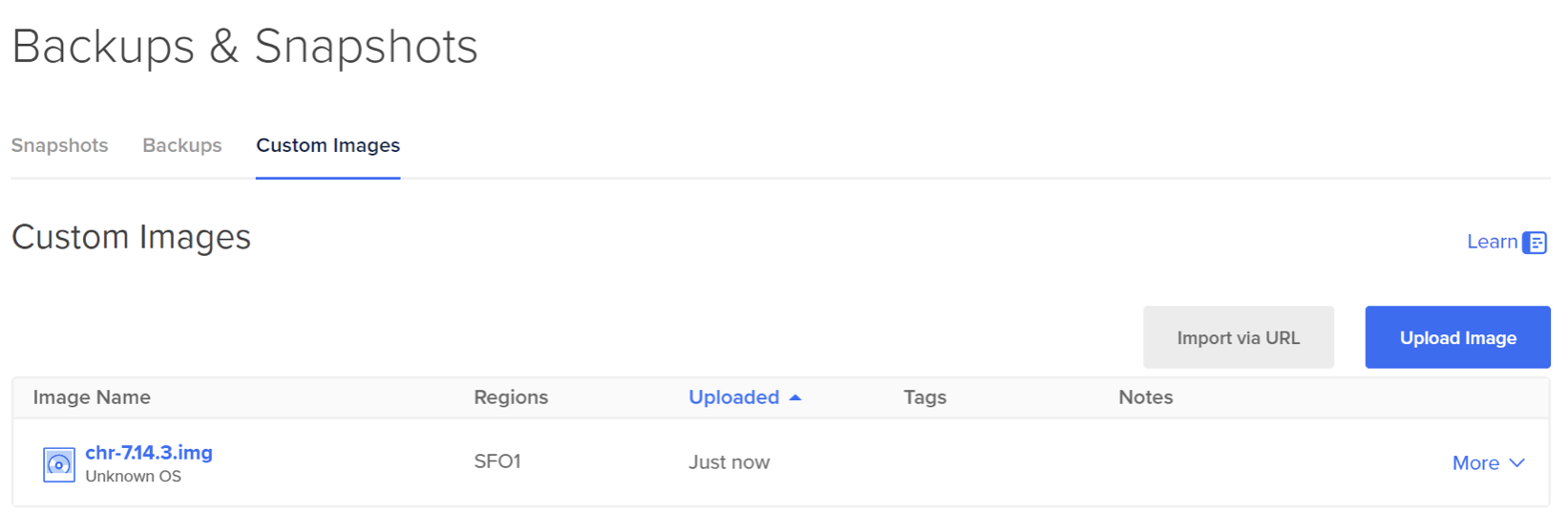

Yedeklemeler ve Anlık Görüntüler -> Özel Görüntüler bölümüne gidin.

CHR görüntüsünü özel görüntü olarak yükleyin. Dağıtım türü için "Bilinmeyen"i seçin ve droplet'i dağıtmak istediğiniz bölgeyi seçin.

Görüntü içe aktarıcı bu işlem sırasında ilerleme çubuğu göstermez. CHR görüntüsünün içe aktarılması, doğrulanması ve seçilen bölge için platformda kullanılabilir hale gelmesi için lütfen en az 20 dakika bekleyin.

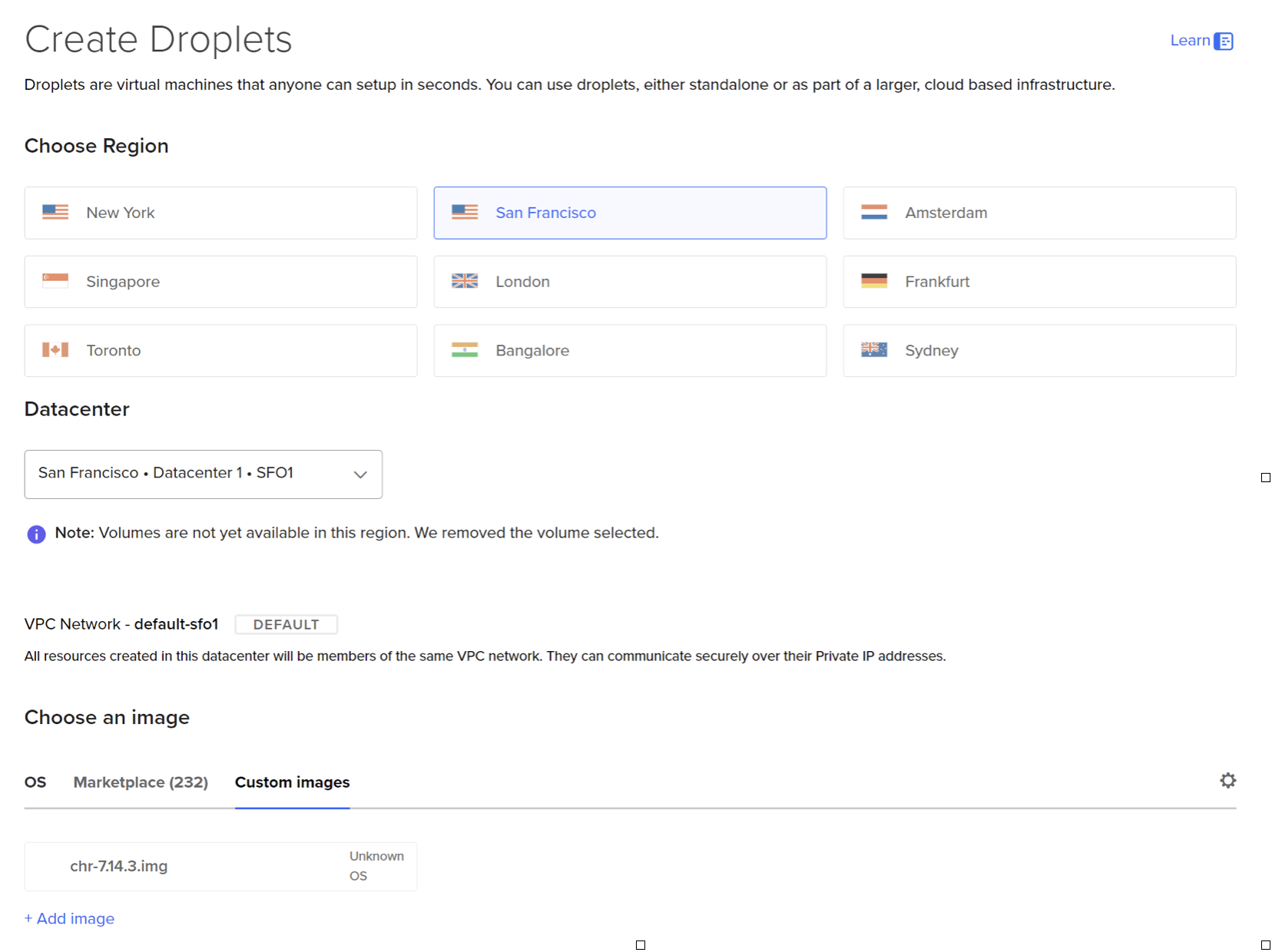

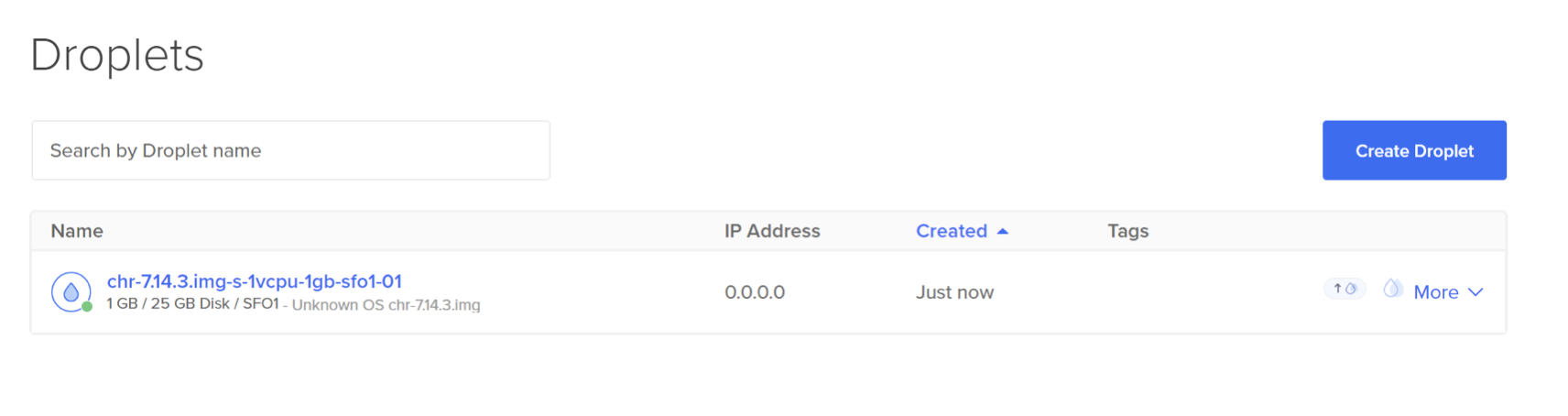

3. Adım – Yüklenen özel görüntüden bir droplet oluşturun

Mikrotik en az 1 GB RAM önerir. Bu örnek için $6 droplet'ini (s-1vcpu-1gb) kullanabilirsiniz.

Droplet oluştururken, istemci imajını oluşturmak için bir SSH anahtarı seçin. Bu SSH anahtarı Mikrotik yapılandırmasına eklenmeyecek, ancak droplet oluşturmak için gereklidir.

Adım 4 – Görüntüyü güvenli hale getirin

CHR Droplet oluşturulduktan sonra, kolay erişim için tamamen güvensiz bir güvenlik duvarı örneği etkinleştirilecektir. Yeni oluşturulan droplet'e giriş yaparak ve bir parola ve başlangıç güvenlik ayarlarını yapılandırarak bu imajı güvenli hale getirmeniz gerekecektir. Başlangıç ayarlarını yapılandırmak için SSH kullanın. Başlangıç ayarlarına giriş yapmak için çeşitli yollar vardır (SSH, Web arayüzü, Winbox [masaüstü uygulaması]).

Bu eğitimde, başlangıç ayarlarını yapılandırmak için SSH kullanacaksınız.

a. Örneğin, openssh kullanarak, tercih ettiğiniz SSH istemcisiyle "admin" kullanıcı adıyla giriş yapın:

ssh admin@<droplet_ip_address>b. SSH üzerinden Mikrotik yetkilendirmesini kabul edin ve güvenlik duvarına erişmek için güvenli bir parola yapılandırın.

outputDo you want to see the software license? [Y/n]: n

Press F1 for help

Change your password

new password> **********

repeat new password> **********C. Parolayı yapılandırdıktan sonra, "Parola değiştirme" onayını göreceksiniz ve Mikrotik komut satırına erişiminiz olacaktır:

outputPassword changed

[admin@MikroTik] >d. Güvenli bir hesap yapılandıralım ve varsayılan yönetici hesabını devre dışı bırakalım. Yeni hesaba giriş yaptıktan ve tam erişime sahip olduğundan emin olduktan sonra, varsayılan yönetici hesabını devre dışı bırakın:

/user

add name=<user> password=<pass> group=full

disable admine. Arayüz adını yapılandıralım:

/interface ethernet

set [ find default-name=ether2 ] disable-running-check=no name=vpc

set [ find default-name=ether1 ] disable-running-check=no name=wan

/interface list

add name=WAN

add name=VPC

/interface list member

add interface=wan list=WAN

add interface=vpc list=VPCf. Varsayılan olarak, CHR görüntüleri güvenlik duvarı kuralları olmadan sağlanır. Güvenlik duvarını güvenli hale getirmek için bazı temel kurallar eklemeniz ve kullanım kolaylığı için arayüzleri yeniden adlandırmanız ve droplet'in genel IP adresini güvenlik duvarı beyaz listesine eklemeniz gerekir.

/ip firewall address-list

add address=<Your_IP_Address> list=allowed_to_router

/ip firewall filter

add action=accept chain=input comment="default configuration" connection-state=established,related

add action=accept chain=input src-address-list=allowed_to_router

add action=accept chain=input comment="Allow ICMP" protocol=icmp

add action=drop chain=input

add action=accept chain=forward comment="Established, Related" connection-state=established,related

add action=drop chain=forward comment="Drop invalid" connection-state=invalid log=yes log-prefix=invalid

add action=accept chain=forward in-interface=vpc

add action=drop chain=forwardg. DNS güvenlik duvarını DigitalOcean DNS çözümleyicilerini kullanacak şekilde yapılandıralım:

/ip dns

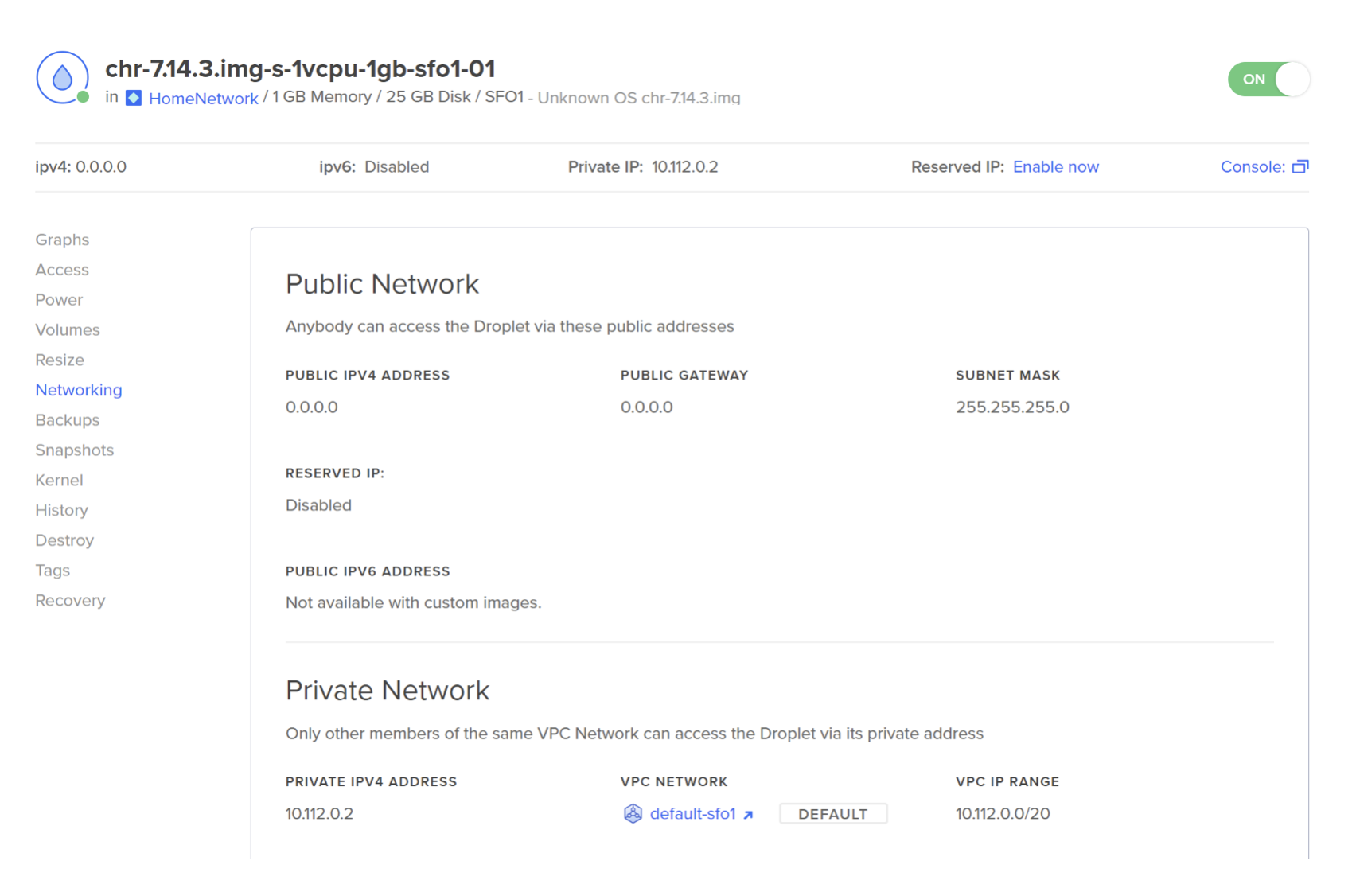

set servers=67.207.67.3,67.207.67.2Ayrıca, güvenlik duvarında droplet VPC'sinin IP adresini de yapılandırmanız gerekir. Bu adres, droplet ağ panelinden alınabilir. Bunu yapmak için, güvenlik duvarı konsolundan aşağıdaki komutları kullanabilirsiniz.

/ip address

add address=<DROPLET_VPC_IP/Subnet> interface=vpc

/ip firewall address-list

add address=<VPC_SUBNET/Subnet> list=allowed_to_routeri. VPC trafiğinin internete erişebilmesi için NAT'ı etkinleştirin:

/ip firewall nat add action=masquerade chain=srcnat out-interface-list=WAN

j. Kurulumu daha güvenli hale getirmek için, bulutta normalde ihtiyaç duyulmayan bazı hizmetleri devre dışı bırakalım ve daha güvenli bir droplet elde edelim:

/ip service

set telnet disabled=yes

set ftp disabled=yes

set www disabled=yes

set api disabled=yes

set api-ssl disabled=yesk. Varsayılan olarak, CHR yönlendiricisi ücretsiz deneme lisansı ile birlikte gelir. Satın aldığınız lisansı etkinleştirmek için ağ geçidinizi tamamen etkinleştirdikten sonra, MikroTik portal kimlik bilgilerinizle giriş yapmanız gerekecektir:

/system license

renew account=<loginname> password=<pass> level=p1Adım 5 – Sabit Rotayı Ayarlamak İçin Arka Uç Droplet'lerini Yapılandırın

Mikrotik'in CHR aracını kullanarak Droplet'i NAT ağ geçidi olarak yapılandırdıktan sonra, yedek Droplet'i NAT ağ geçidine işaret eden statik bir rota ayarlayacak şekilde yapılandırın ve "Droplet'i VPC Ağ Geçidi Olarak Yapılandırma" kılavuzunda açıklandığı gibi NAT ağ geçidi ayarlarını doğrulayın.

Sonuç

Bu eğitimde, Mikrotik'in Bulut Tabanlı Yönlendirici imajını kullanarak bir DigitalOcean Droplet'ini NAT ağ geçidi olarak nasıl yapılandıracağınızı öğrendiniz. Bu kurulumla, DigitalOcean'daki tüm kaynaklarınız için tek bir giden NAT ağ geçidi kullanabilir ve böylece birden fazla giden IP adresi listeleme ihtiyacından kurtulabilirsiniz. Burada açıklandığı gibi, bu kurulum bulutlar arasında IPsec tünelleri oluşturmak için genişletilebilir ve bulutlar arası iletişim için güvenli bağlantı sağlar.