Введение

Использование NAT-шлюза для предоставления единого исходящего IP-адреса для всех ваших развертываний в DigitalOcean устраняет необходимость указывать несколько IP-адресов для конечных пользователей. В этом подробном руководстве вы узнаете, как настроить облачный маршрутизатор Mikrotik в качестве NAT-шлюза в DigitalOcean. Вы можете использовать эти настройки для создания туннеля IPSec между DigitalOcean и другими облачными сервисами.

Предпосылки

- Аккаунт DigitalOcean.

- Доступ к образу маршрутизатора Mikrotik Cloud Host (протестировано на версии 7.14.3. Для других версий точные шаги могут отличаться в зависимости от версии).

Шаг 1 – Загрузите и подготовьте изображение CHR.

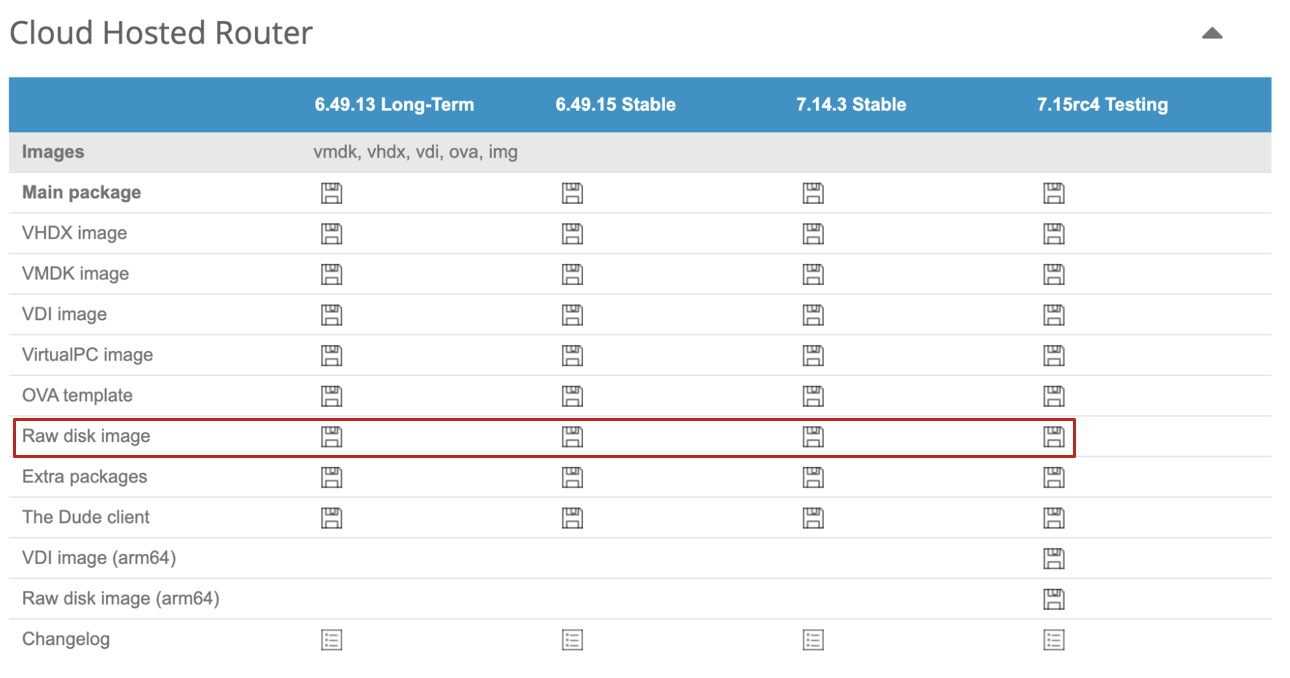

Загрузите Cloud Hosted Router (CHR) с сайта https://mikrotik.com/download. Выберите “Образ диска без изменений” для последней стабильной версии и распакуйте образ в локальную папку на вашем компьютере. У вас должен получиться файл с расширением .img, например, chr-7.14.3.img.

Шаг 2 – Загрузите образ CHR на DigitalOcean

Войдите в свою панель управления DigitalOcean.

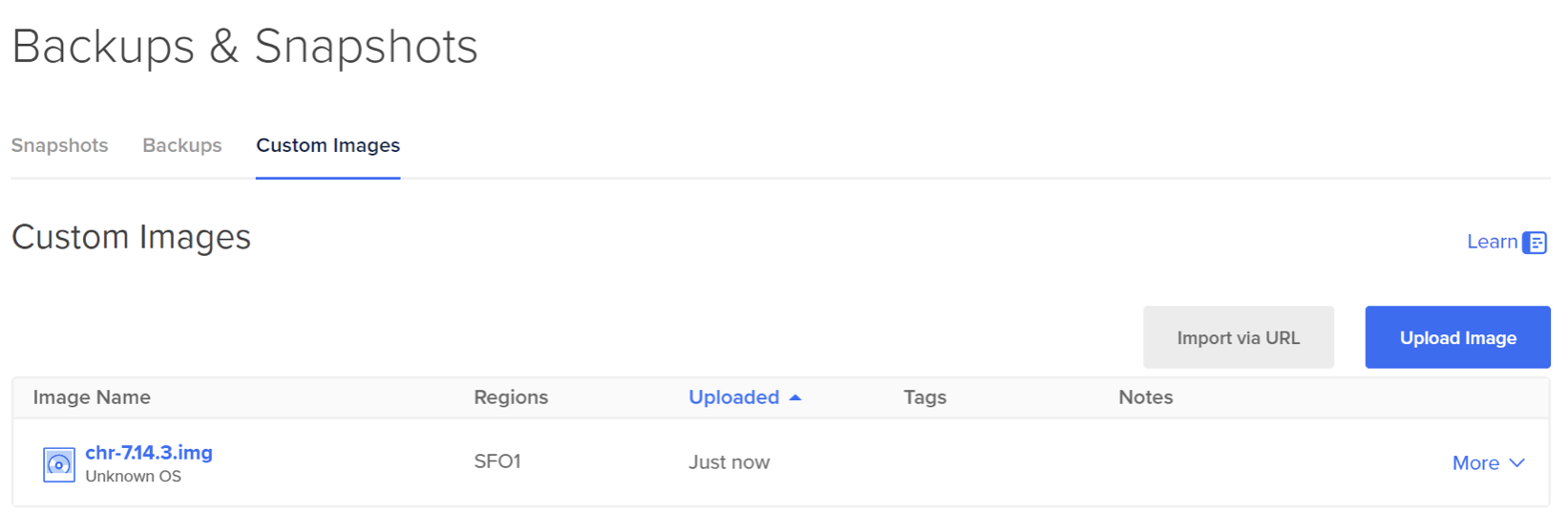

Перейдите в раздел «Резервные копии и снимки» -> «Пользовательские образы».

Загрузите образ CHR как пользовательский образ. В качестве типа дистрибутива выберите «Неизвестно» и укажите регион, в котором вы хотите развернуть виртуальный сервер.

В процессе импорта изображений индикатор выполнения не отображается. Пожалуйста, подождите не менее 20 минут, пока изображение в формате CHR будет импортировано, проверено и станет доступно на платформе для выбранного региона.

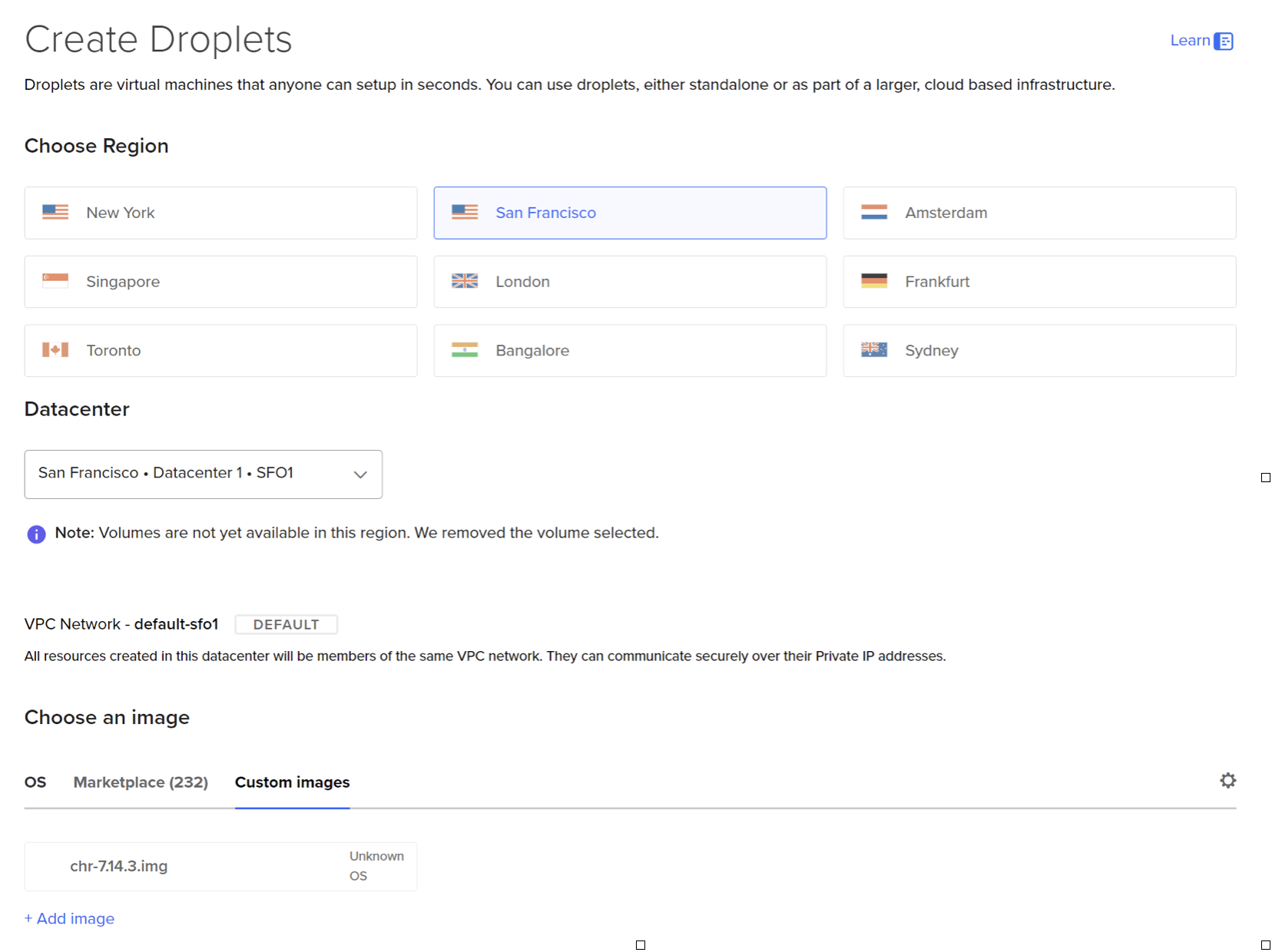

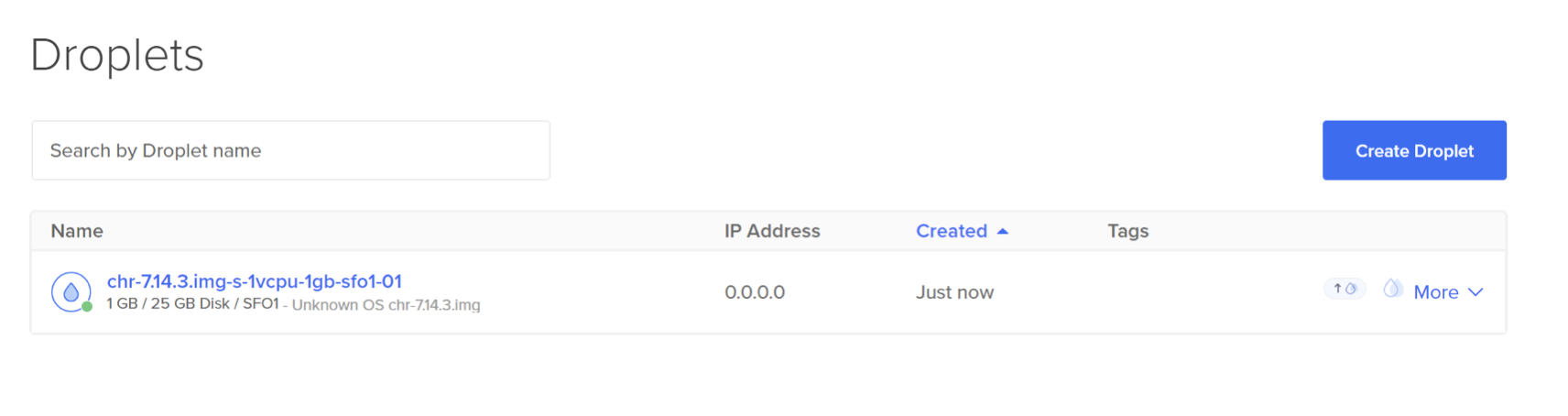

Шаг 3 – Создайте каплю из загруженного пользовательского изображения.

Mikrotik рекомендует использовать не менее 1 ГБ оперативной памяти. В этом примере можно использовать виртуальный сервер за $6 (s-1vcpu-1gb).

При создании виртуального сервера выберите SSH-ключ для создания образа клиента. Этот SSH-ключ не будет добавлен в конфигурацию Mikrotik, но необходим для создания виртуального сервера.

Шаг 4 – Защитите изображение

После создания CHR Droplet будет активирован полностью незащищенный экземпляр брандмауэра для удобного доступа. Вам потребуется защитить этот образ, войдя в созданный Droplet и настроив пароль и начальные параметры безопасности. Используйте SSH для настройки начальных параметров. Существует несколько способов входа в систему для настройки начальных параметров (SSH, веб-интерфейс, Winbox [настольное приложение]).

В этом руководстве вы будете использовать SSH для настройки начальных параметров.

а. Например, используя openssh, войдите в систему с помощью вашего любимого SSH-клиента под именем пользователя “admin”:

ssh admin@<droplet_ip_address>b. Примите авторизацию Mikrotik по SSH и настройте надежный пароль для доступа к межсетевому экрану.

outputDo you want to see the software license? [Y/n]: n

Press F1 for help

Change your password

new password> **********

repeat new password> **********C. После настройки пароля вы увидите подтверждение “Смена пароля”, и у вас появится доступ к командной строке Mikrotik:

outputPassword changed

[admin@MikroTik] >d. Давайте настроим защищенную учетную запись и отключим учетную запись администратора по умолчанию. После входа в новую учетную запись и убедившись, что у нее есть полный доступ, отключим учетную запись администратора по умолчанию:

/user

add name=<user> password=<pass> group=full

disable admine. Давайте настроим имя интерфейса:

/interface ethernet

set [ find default-name=ether2 ] disable-running-check=no name=vpc

set [ find default-name=ether1 ] disable-running-check=no name=wan

/interface list

add name=WAN

add name=VPC

/interface list member

add interface=wan list=WAN

add interface=vpc list=VPCf. По умолчанию образы CHR предоставляются без правил брандмауэра. Для защиты брандмауэра необходимо добавить несколько базовых правил, а для удобства использования переименовать интерфейсы и добавить публичный IP-адрес виртуального сервера в белый список брандмауэра.

/ip firewall address-list

add address=<Your_IP_Address> list=allowed_to_router

/ip firewall filter

add action=accept chain=input comment="default configuration" connection-state=established,related

add action=accept chain=input src-address-list=allowed_to_router

add action=accept chain=input comment="Allow ICMP" protocol=icmp

add action=drop chain=input

add action=accept chain=forward comment="Established, Related" connection-state=established,related

add action=drop chain=forward comment="Drop invalid" connection-state=invalid log=yes log-prefix=invalid

add action=accept chain=forward in-interface=vpc

add action=drop chain=forwardg. Давайте настроим брандмауэр DNS для использования DNS-резолверов DigitalOcean:

/ip dns

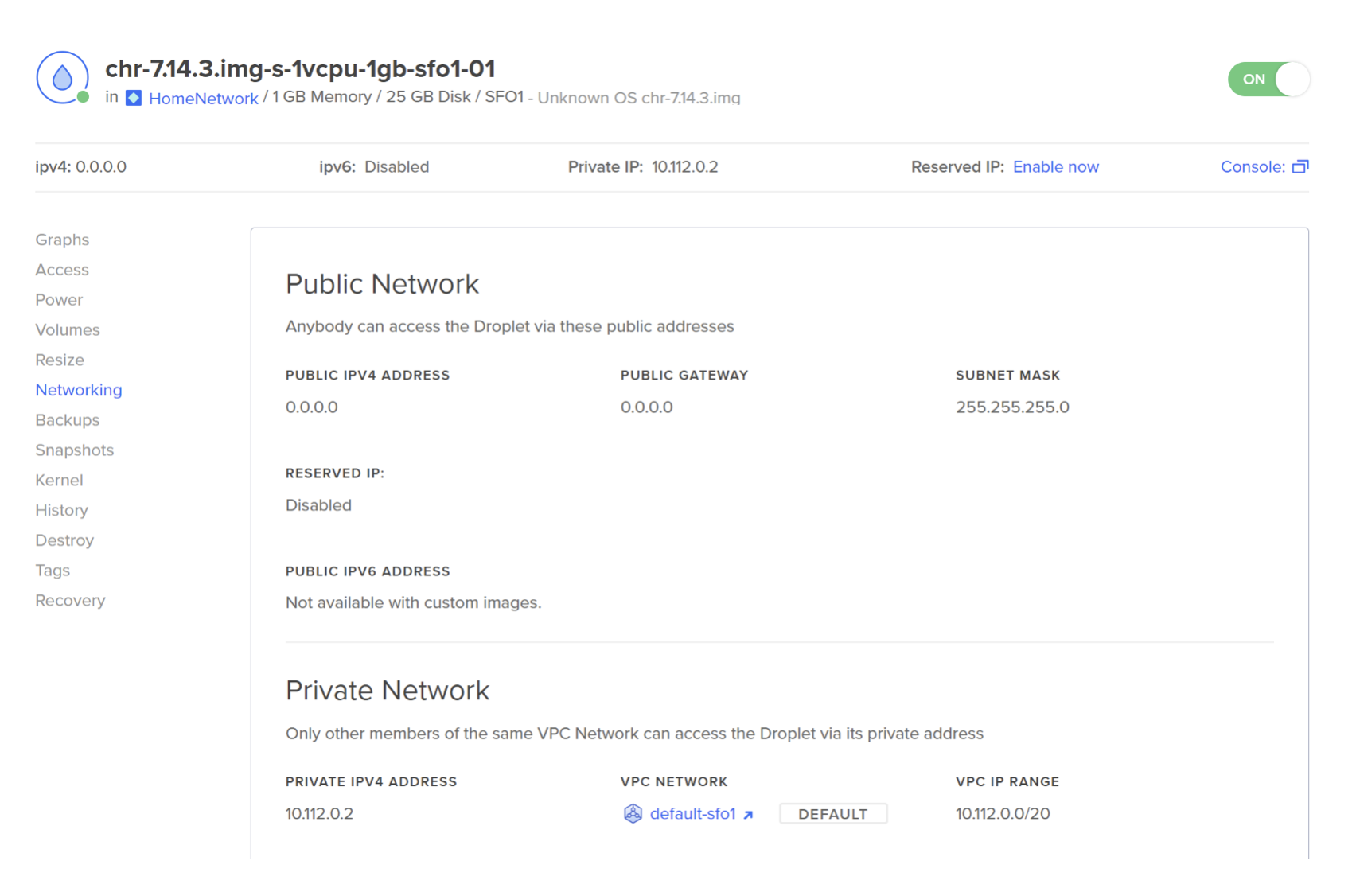

set servers=67.207.67.3,67.207.67.2Также необходимо настроить IP-адрес VPC виртуального сервера (droplet) в брандмауэре. Его можно получить в панели управления сетью виртуального сервера. Для этого можно использовать следующие команды из консоли брандмауэра.

/ip address

add address=<DROPLET_VPC_IP/Subnet> interface=vpc

/ip firewall address-list

add address=<VPC_SUBNET/Subnet> list=allowed_to_routeri. Включите NAT, чтобы разрешить трафику VPC доступ к интернету:

/ip firewall nat add action=masquerade chain=srcnat out-interface-list=WAN

j. Чтобы сделать установку более безопасной, давайте отключим некоторые службы, которые обычно не требуются в облаке, чтобы обеспечить более высокий уровень безопасности виртуального сервера:

/ip service

set telnet disabled=yes

set ftp disabled=yes

set www disabled=yes

set api disabled=yes

set api-ssl disabled=yesk. По умолчанию маршрутизатор CHR поставляется с бесплатной пробной лицензией. После полной активации шлюза для активации приобретенной лицензии вам потребуется войти в систему, используя свои учетные данные портала MikroTik, чтобы активировать ее:

/system license

renew account=<loginname> password=<pass> level=p1Шаг 5 – Настройка бэкэнд-серверов для установки фиксированного маршрута

После настройки Droplet в качестве NAT-шлюза с помощью Mikrotik CHR, настройте резервный Droplet для установки статического маршрута, указывающего на NAT-шлюз, и проверьте настройки NAT-шлюза, как описано в руководстве «Как настроить Droplet в качестве шлюза VPC».

Результат

В этом руководстве вы узнали, как использовать образ Cloud Hosted Router от Mikrotik для настройки Droplet DigitalOcean в качестве NAT-шлюза. Благодаря этой настройке вы можете использовать один исходящий NAT-шлюз для всех ваших ресурсов в DigitalOcean, избегая необходимости указывать несколько исходящих IP-адресов. Как объяснено здесь, эту настройку можно расширить для создания IPsec-туннелей между облаками, обеспечивая безопасное соединение для межоблачных коммуникаций.