導入

NATゲートウェイを使用して、DigitalOcean上のすべてのデプロイメントに単一の出力IPアドレスを提供することで、エンドユーザー向けに複数のIPアドレスをリストする必要がなくなります。この詳細なチュートリアルでは、Mikrotikのクラウドホスト型ルーターをDigitalOcean上のNATゲートウェイとして設定する方法を説明します。これらの設定を使用して、DigitalOceanと他のクラウド間のIPSecトンネルを設定できます。.

前提条件

- DigitalOcean アカウント。.

- Mikrotik Cloud Host Router イメージへのアクセス (バージョン 7.14.3 でテスト済み。他のバージョンでは、正確な手順はバージョンによって異なる場合があります)

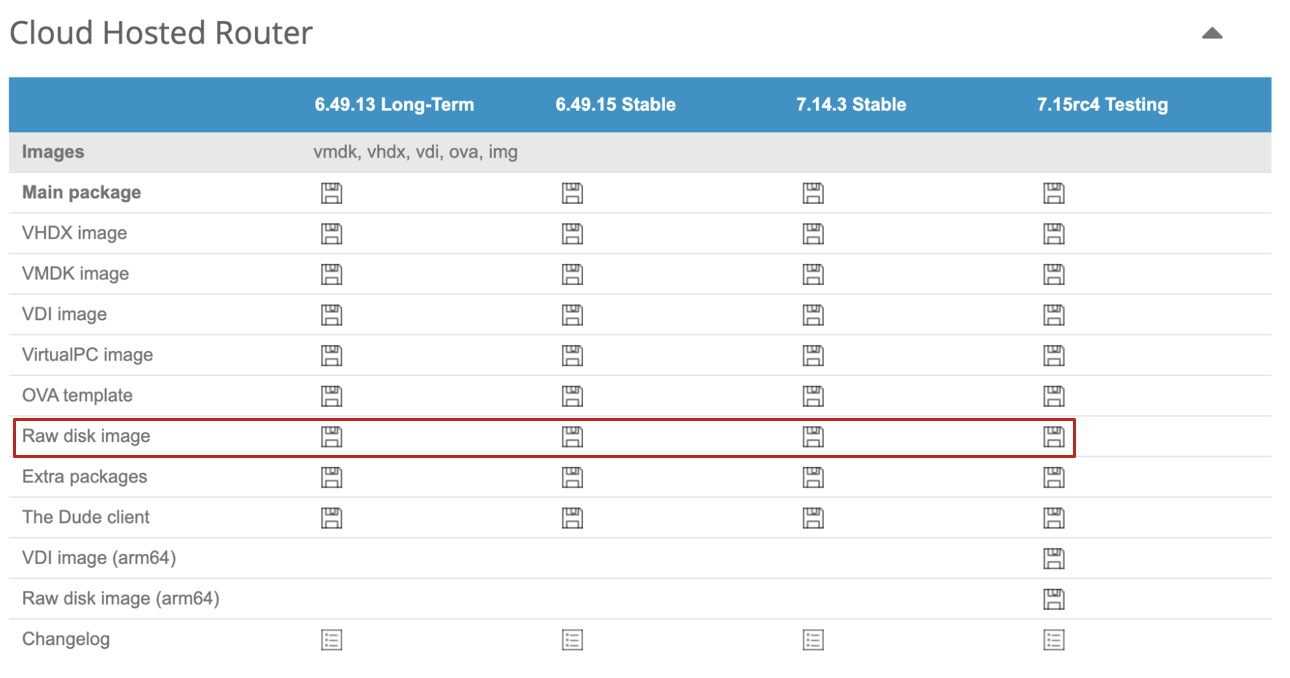

ステップ1 – CHRイメージをダウンロードして準備する

https://mikrotik.com/download からクラウドホストルーター(CHR)をダウンロードしてください。最新の安定版の「Raw Disk Image」を選択し、システムのローカルフォルダにイメージを解凍してください。拡張子が.imgのファイル(例:chr-7.14.3.img)が作成されます。

ステップ2 – CHR画像をDigitalOceanにアップロードする

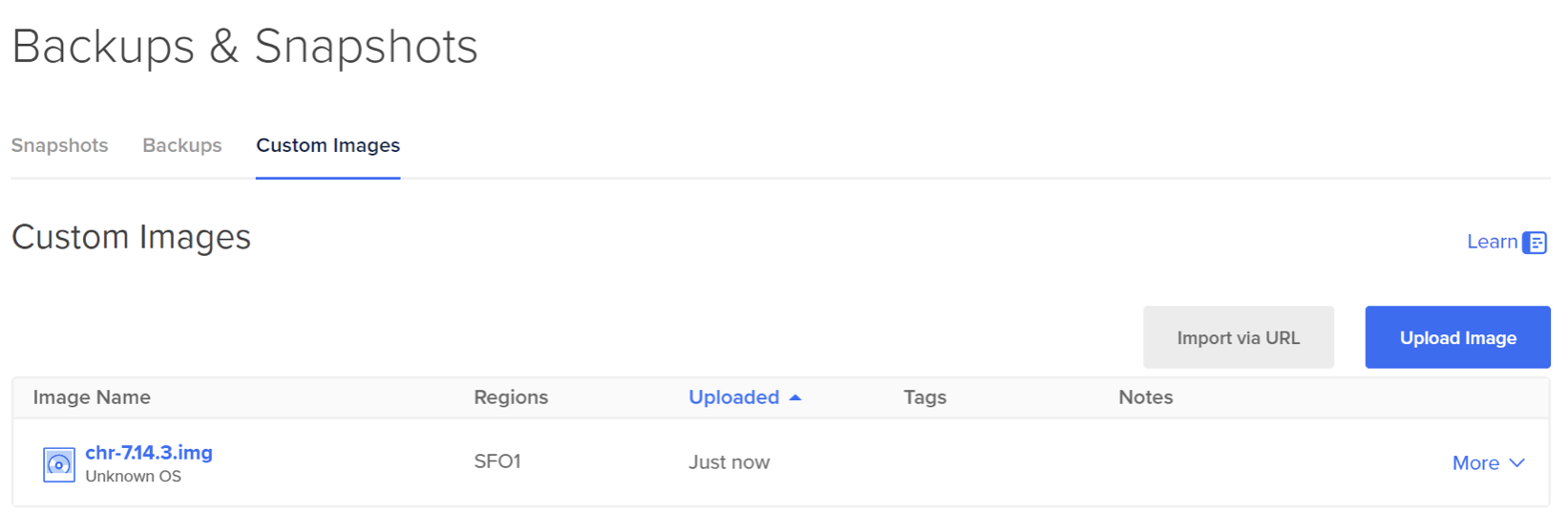

DigitalOceanコントロールパネルにログイン

「バックアップとスナップショット」->「カスタム イメージ」に移動します。.

CHRイメージをカスタムイメージとしてアップロードします。配布タイプとして「不明」を選択し、ドロップレットをデプロイするリージョンを選択します。.

この処理中、イメージインポーターは進行状況バーを表示しません。CHRイメージのインポート、検証、および選択した地域のプラットフォームでの利用開始まで、少なくとも20分かかります。.

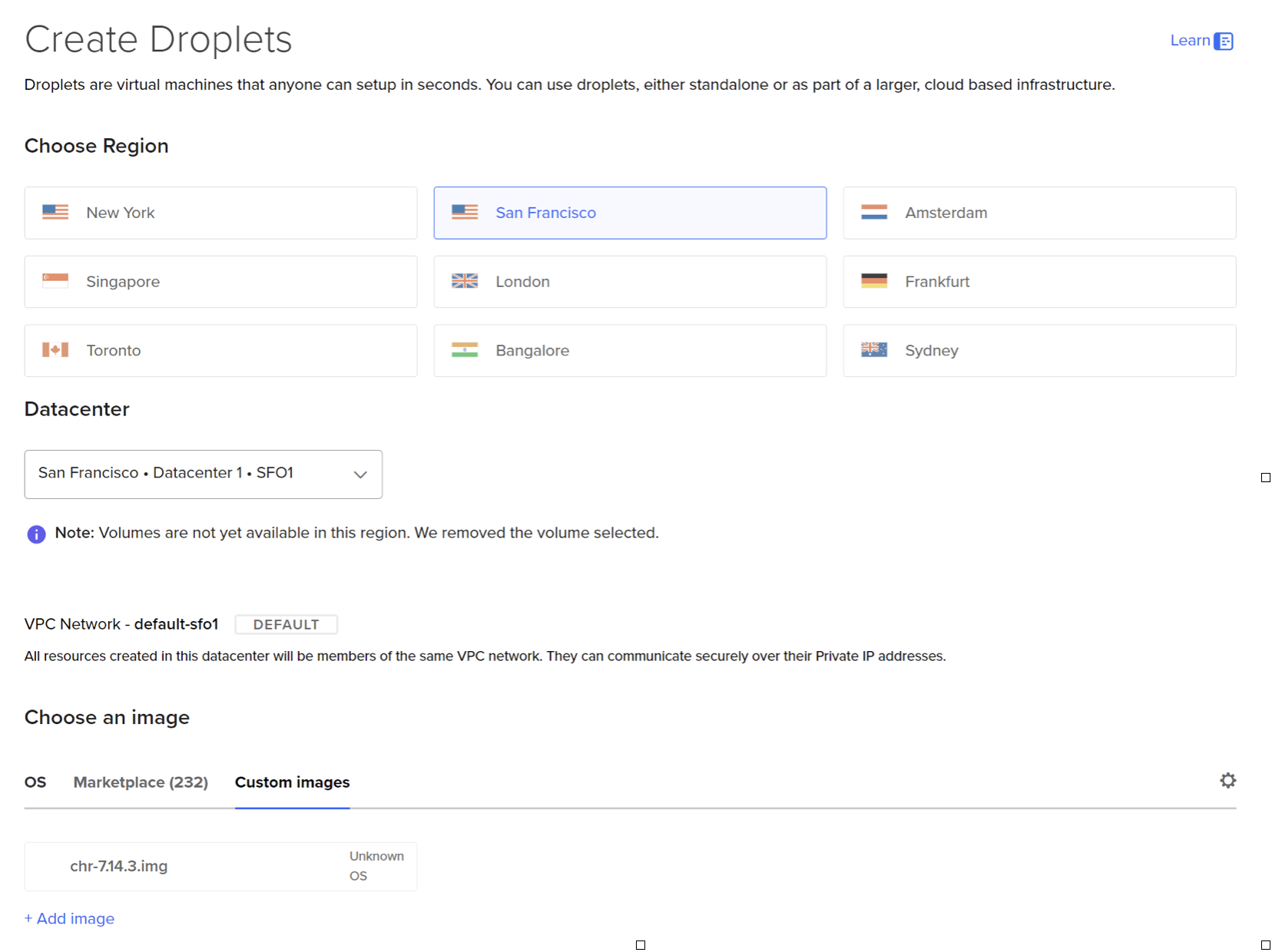

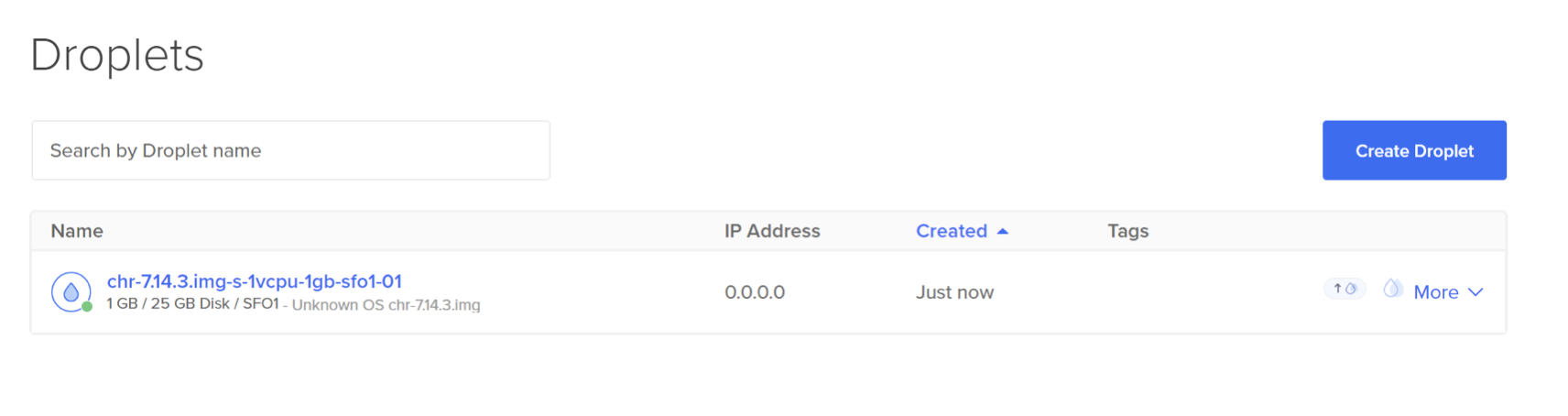

ステップ3 – アップロードしたカスタムイメージからドロップレットを作成する

Mikrotikは少なくとも1GBのRAMを推奨しています。この例では、6ドルのドロップレット(s-1vcpu-1gb)を使用できます。.

ドロップレットを作成する際に、クライアントイメージを作成するためのSSHキーを選択してください。このSSHキーはMikrotikの設定には追加されませんが、ドロップレットの作成には必要です。.

ステップ4 – イメージを保護する

CHRドロップレットが作成されると、完全にセキュアではないファイアウォールインスタンスが有効になり、簡単にアクセスできるようになります。このイメージを保護するには、新しく作成されたドロップレットにログインし、パスワードと初期セキュリティ設定を行う必要があります。初期設定はSSHで行ってください。初期設定へのログイン方法はいくつかあります(SSH、Web UI、Winbox [デスクトップアプリ])。.

このチュートリアルでは、SSH を使用して初期設定を行います。.

a. たとえば、opensshを使用して、お気に入りのSSHクライアントでユーザー名「admin」としてログインします。

ssh admin@<droplet_ip_address>b. SSH からの Mikrotik 認証を受け入れ、ファイアウォールにアクセスするための安全なパスワードを設定します。.

outputDo you want to see the software license? [Y/n]: n

Press F1 for help

Change your password

new password> **********

repeat new password> **********C. パスワードを設定すると、「パスワード変更」の確認が表示され、Mikrotik コマンドラインにアクセスできるようになります。

outputPassword changed

[admin@MikroTik] >d. 安全なアカウントを設定し、デフォルトの管理者アカウントを無効にしましょう。新しいアカウントにログインし、フルアクセス権限があることを確認したら、デフォルトの管理者アカウントを無効にします。

/user

add name=<user> password=<pass> group=full

disable admine. インターフェース名を設定しましょう。

/interface ethernet

set [ find default-name=ether2 ] disable-running-check=no name=vpc

set [ find default-name=ether1 ] disable-running-check=no name=wan

/interface list

add name=WAN

add name=VPC

/interface list member

add interface=wan list=WAN

add interface=vpc list=VPCf. CHRイメージはデフォルトでファイアウォールルールなしで提供されます。ファイアウォールを保護するには、いくつかの基本的なルールを追加し、使いやすさを考慮してインターフェースの名前を変更し、ドロップレットのパブリックIPアドレスをファイアウォールのホワイトリストに追加する必要があります。.

/ip firewall address-list

add address=<Your_IP_Address> list=allowed_to_router

/ip firewall filter

add action=accept chain=input comment="default configuration" connection-state=established,related

add action=accept chain=input src-address-list=allowed_to_router

add action=accept chain=input comment="Allow ICMP" protocol=icmp

add action=drop chain=input

add action=accept chain=forward comment="Established, Related" connection-state=established,related

add action=drop chain=forward comment="Drop invalid" connection-state=invalid log=yes log-prefix=invalid

add action=accept chain=forward in-interface=vpc

add action=drop chain=forwardg. DigitalOcean DNS リゾルバを使用するように DNS ファイアウォールを設定しましょう。

/ip dns

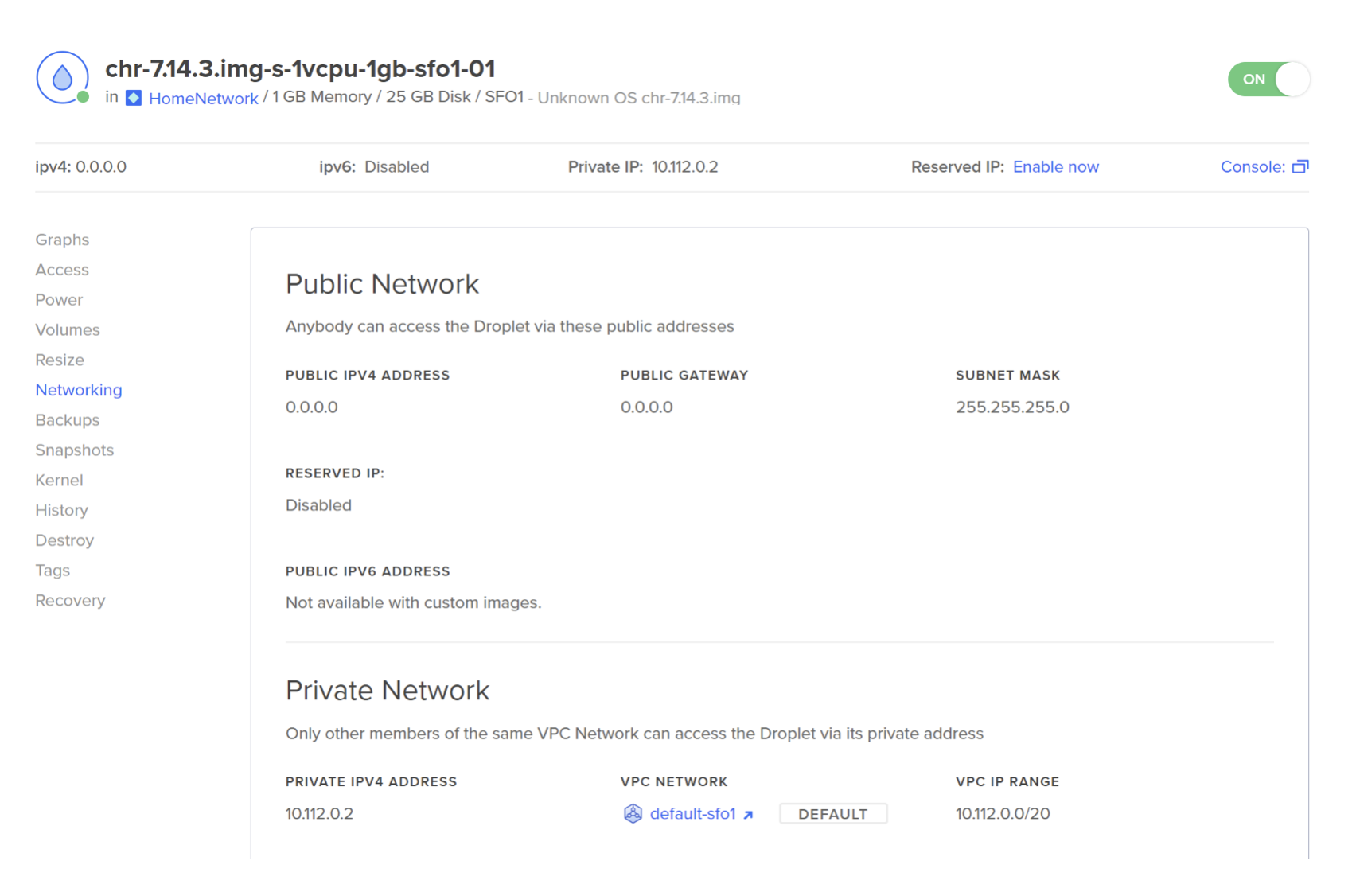

set servers=67.207.67.3,67.207.67.2h.hour ファイアウォールでドロップレットVPCのIPアドレスを設定する必要があります。これはドロップレットネットワークパネルから取得できます。これを行うには、ファイアウォールコンソールから以下のコマンドを使用します。.

/ip address

add address=<DROPLET_VPC_IP/Subnet> interface=vpc

/ip firewall address-list

add address=<VPC_SUBNET/Subnet> list=allowed_to_routeri. NAT を有効にして、VPC トラフィックがインターネットにアクセスできるようにします。

/ip firewall nat add action=masquerade chain=srcnat out-interface-list=WAN

j. インストールをより安全にするために、クラウドで通常は必要のないいくつかのサービスを無効にして、より安全なドロップレットを作成しましょう。

/ip service

set telnet disabled=yes

set ftp disabled=yes

set www disabled=yes

set api disabled=yes

set api-ssl disabled=yesk. CHRルーターにはデフォルトで無料トライアルライセンスが付属しています。ゲートウェイを完全にアクティベートして購入したライセンスをアクティベートしたら、MikroTikポータルの認証情報でログインしてアクティベートする必要があります。

/system license

renew account=<loginname> password=<pass> level=p1ステップ5 – バックエンドドロップレットを設定して固定ルートを設定する

Mikrotik の CHR を使用して Droplet を NAT ゲートウェイとして設定したら、バックアップ Droplet を設定して NAT ゲートウェイを指す静的ルートを設定し、「Droplet を VPC ゲートウェイとして設定する方法」ガイドの説明に従って NAT ゲートウェイの設定を確認します。.

結果

このチュートリアルでは、MikrotikのCloud Hosted Routerイメージを使用して、DigitalOcean DropletをNATゲートウェイとして設定する方法を学びました。この設定により、DigitalOcean上のすべてのリソースに対して単一のアウトバウンドNATゲートウェイを使用できるため、複数のアウトバウンドIPをリストする必要がなくなります。ここで説明したように、この設定を拡張してクラウド間のIPsecトンネルを作成し、クラウド間通信のための安全な接続を実現できます。.