Introducción

Usar una puerta de enlace NAT para proporcionar una única IP de salida para todas sus implementaciones en DigitalOcean elimina la necesidad de listar varias direcciones IP para los usuarios finales. Este tutorial detallado le enseñará a configurar un router Mikrotik alojado en la nube como puerta de enlace NAT en DigitalOcean. Puede usar esta configuración para configurar un túnel IPSec entre DigitalOcean y otras nubes.

Requisitos previos

- Una cuenta de DigitalOcean.

- Acceso a la imagen del enrutador host de Mikrotik Cloud (probado en la versión 7.14.3. Para otras versiones, los pasos exactos pueden variar según la versión).

Paso 1 – Descargar y preparar la imagen CHR

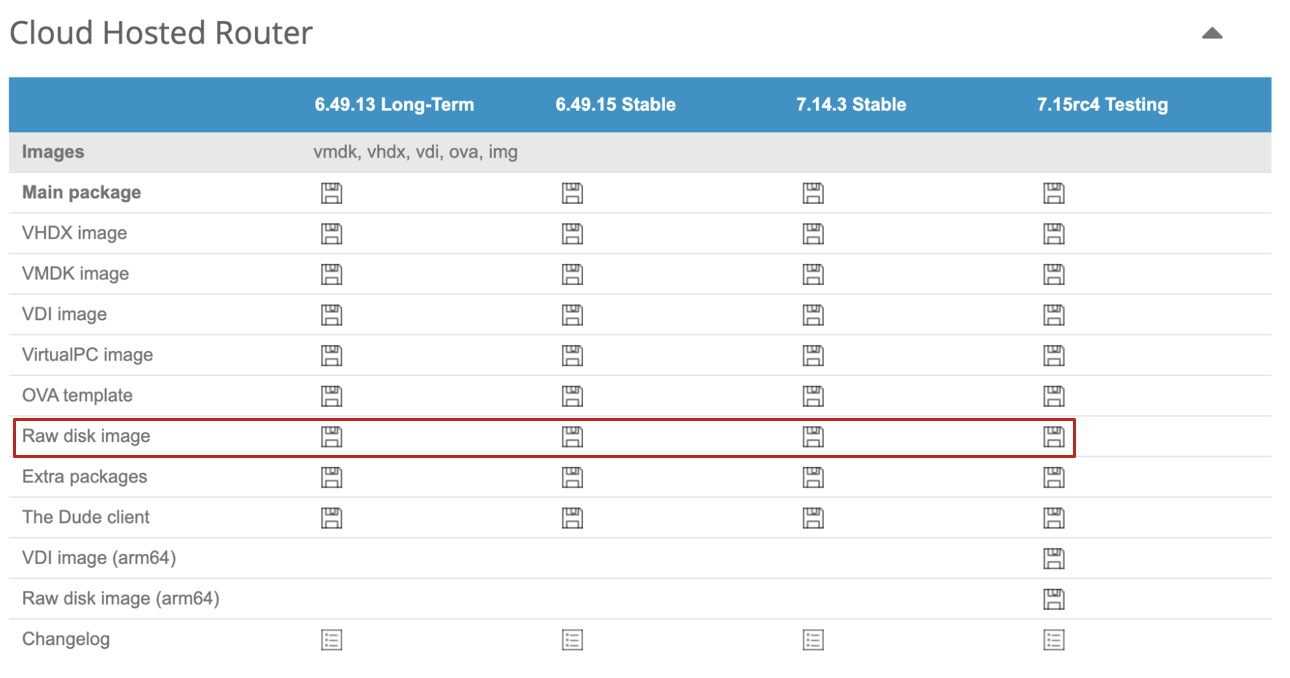

Descargue Cloud Hosted Router (CHR) desde https://mikrotik.com/download. Seleccione "Imagen de disco sin procesar" para la última versión estable y descomprima la imagen en una carpeta local de su sistema. Debería tener un archivo con la extensión .img, por ejemplo, chr-7.14.3.img.

Paso 2: Sube la imagen CHR a DigitalOcean

Inicie sesión en su panel de control de DigitalOcean

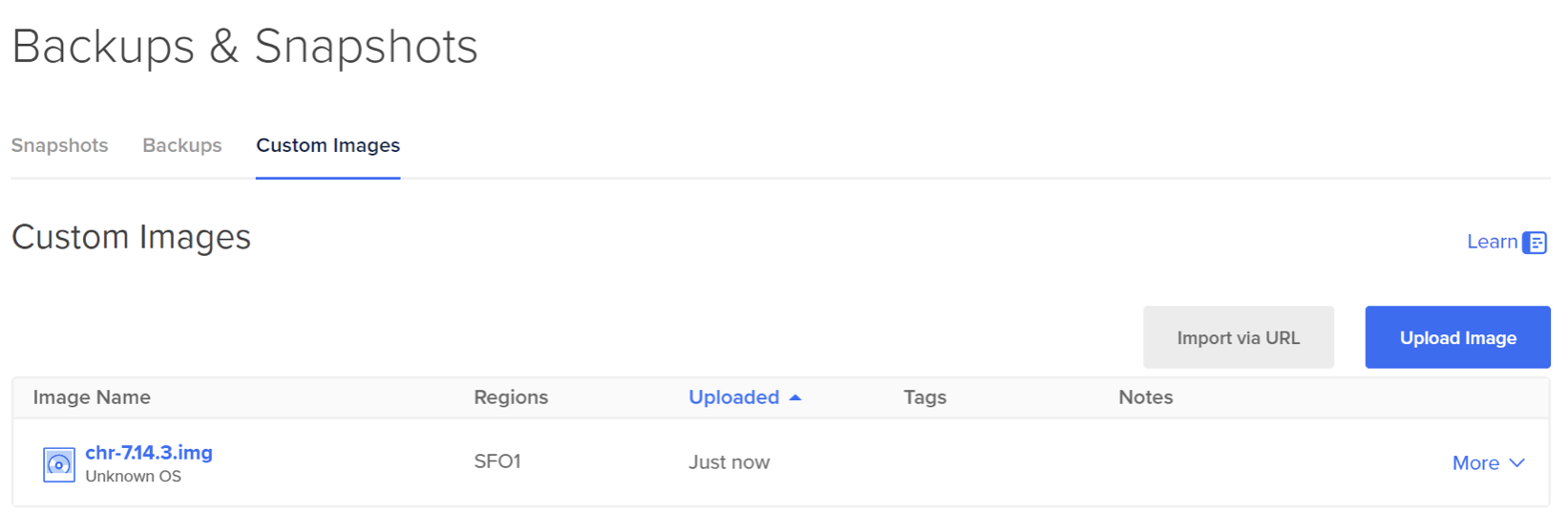

Vaya a Copias de seguridad e instantáneas -> Imágenes personalizadas.

Sube la imagen CHR como imagen personalizada. Para el tipo de distribución, selecciona "Desconocido" y selecciona la región donde quieres implementar el droplet.

El importador de imágenes no muestra una barra de progreso durante este proceso. Espere al menos 20 minutos para que la imagen CHR se importe, verifique y esté disponible en la plataforma para la región seleccionada.

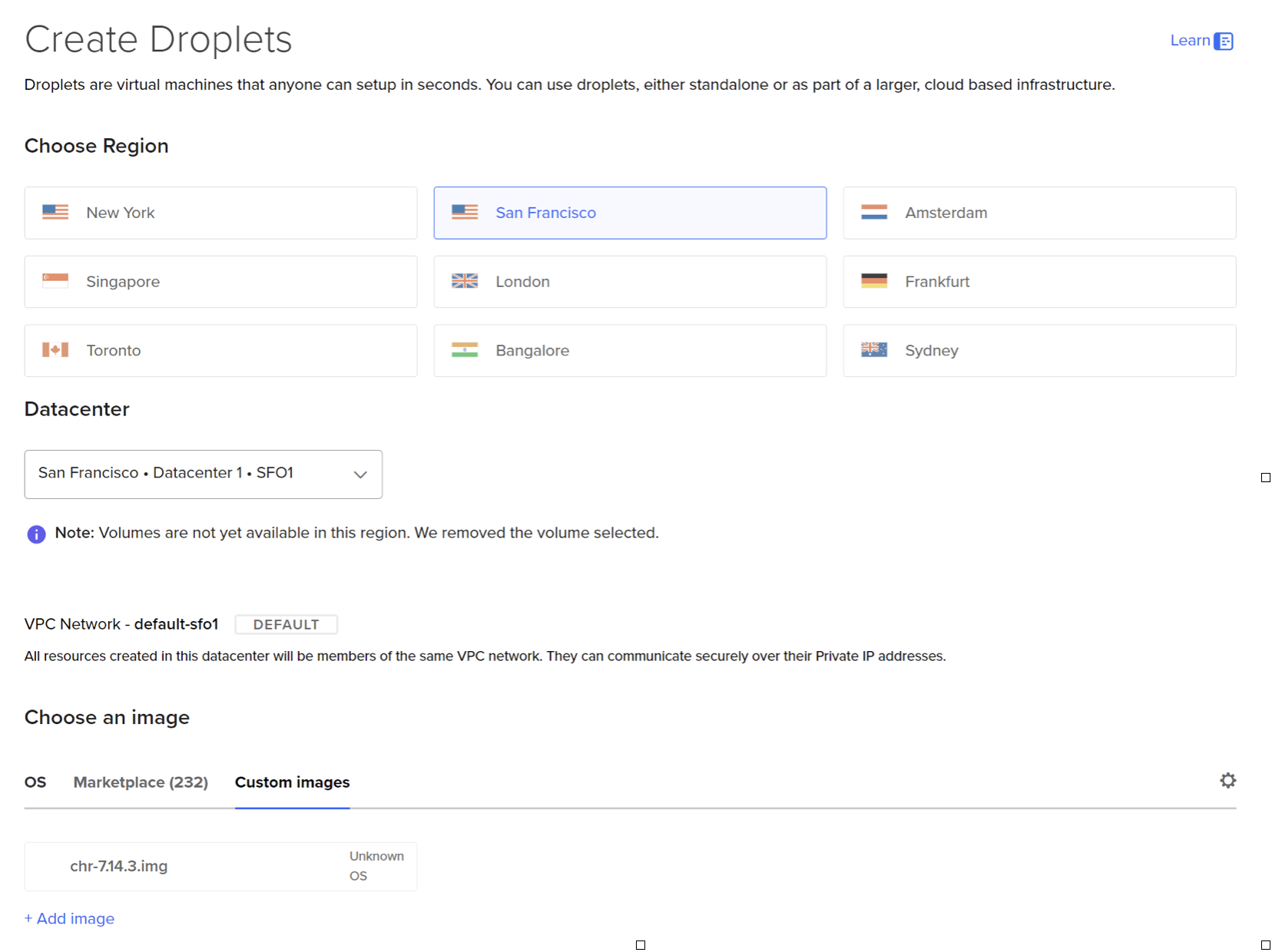

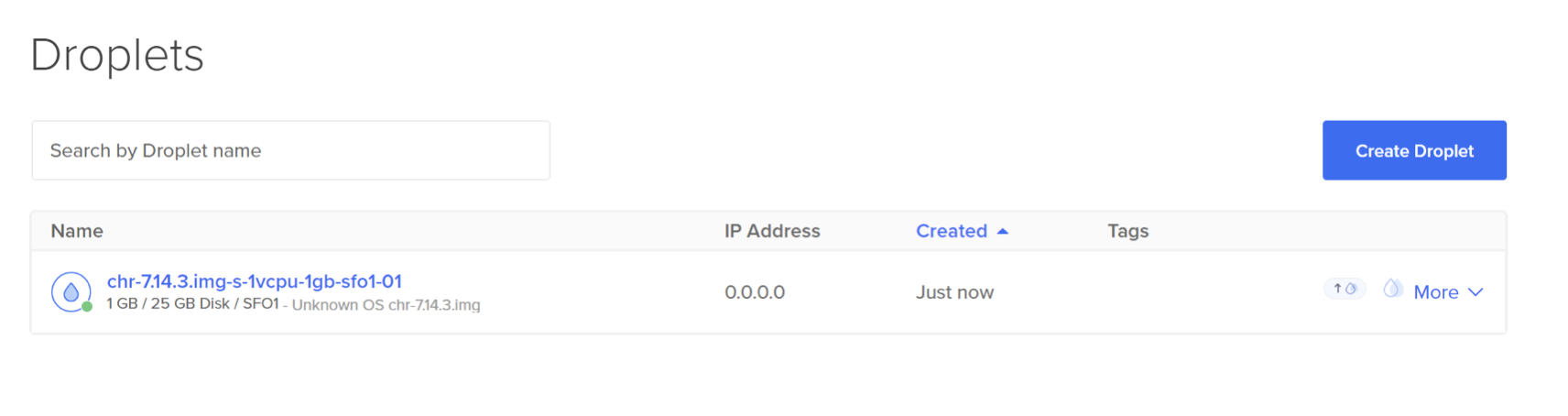

Paso 3: Crea una gota a partir de la imagen personalizada cargada

Mikrotik recomienda al menos 1 GB de RAM. Para este ejemplo, puedes usar el droplet de $6 (s-1vcpu-1 GB).

Al crear el droplet, seleccione una clave SSH para crear la imagen del cliente. Esta clave SSH no se añadirá a la configuración de Mikrotik, pero es necesaria para crear el droplet.

Paso 4 – Asegurar la imagen

Una vez creado el droplet CHR, se habilitará una instancia de firewall completamente insegura para facilitar el acceso. Para proteger esta imagen, inicie sesión en el droplet recién creado y configure una contraseña y la configuración de seguridad inicial. Use SSH para configurar la configuración inicial. Hay varias maneras de iniciar sesión en la configuración inicial (SSH, interfaz web, Winbox [aplicación de escritorio]).

Para este tutorial, utilizará SSH para configurar los ajustes iniciales.

a. Por ejemplo, usando openssh, inicie sesión con su cliente SSH favorito como usuario "admin":

ssh admin@<droplet_ip_address>b. Acepte la autorización de Mikrotik desde SSH y configure una contraseña segura para acceder al firewall.

outputDo you want to see the software license? [Y/n]: n

Press F1 for help

Change your password

new password> **********

repeat new password> **********C. Después de configurar la contraseña, verá una confirmación de “Cambio de contraseña” y tendrá acceso a la línea de comandos de Mikrotik:

outputPassword changed

[admin@MikroTik] >d. Configuremos una cuenta segura y deshabilitemos la cuenta de administrador predeterminada. Tras iniciar sesión en la nueva cuenta y comprobar que tenga acceso completo, deshabilite la cuenta de administrador predeterminada:

/user

add name=<user> password=<pass> group=full

disable admine. Configuremos el nombre de la interfaz:

/interface ethernet

set [ find default-name=ether2 ] disable-running-check=no name=vpc

set [ find default-name=ether1 ] disable-running-check=no name=wan

/interface list

add name=WAN

add name=VPC

/interface list member

add interface=wan list=WAN

add interface=vpc list=VPCf. De forma predeterminada, las imágenes CHR se proporcionan sin reglas de firewall. Para proteger el firewall, debe agregar algunas reglas básicas y, para facilitar su uso, renombrar las interfaces y agregar la dirección IP pública del droplet a la lista blanca del firewall.

/ip firewall address-list

add address=<Your_IP_Address> list=allowed_to_router

/ip firewall filter

add action=accept chain=input comment="default configuration" connection-state=established,related

add action=accept chain=input src-address-list=allowed_to_router

add action=accept chain=input comment="Allow ICMP" protocol=icmp

add action=drop chain=input

add action=accept chain=forward comment="Established, Related" connection-state=established,related

add action=drop chain=forward comment="Drop invalid" connection-state=invalid log=yes log-prefix=invalid

add action=accept chain=forward in-interface=vpc

add action=drop chain=forwardg. Configuremos el firewall DNS para usar los solucionadores DNS de DigitalOcean:

/ip dns

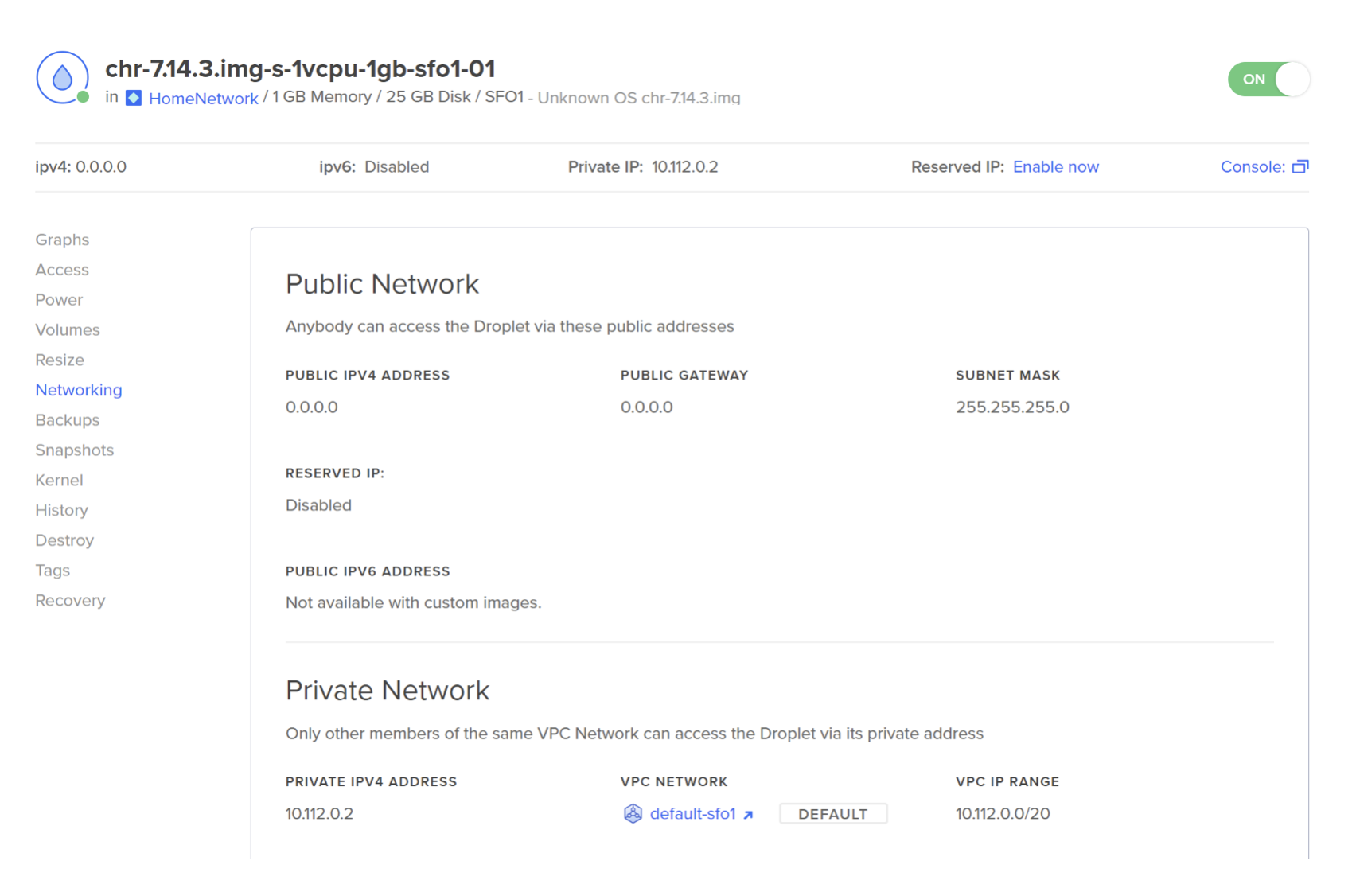

set servers=67.207.67.3,67.207.67.2h.hour También debe configurar la dirección IP de la VPC de la droplet en el firewall. Puede obtenerla desde el panel de red de la droplet. Para ello, puede usar los siguientes comandos desde la consola del firewall.

/ip address

add address=<DROPLET_VPC_IP/Subnet> interface=vpc

/ip firewall address-list

add address=<VPC_SUBNET/Subnet> list=allowed_to_routeri. Habilite NAT para permitir que el tráfico de VPC acceda a Internet:

/ip firewall nat add action=masquerade chain=srcnat out-interface-list=WAN

j. Para que la instalación sea más segura, deshabilitemos algunos servicios que normalmente no se necesitan en la nube para tener una gota más segura:

/ip service

set telnet disabled=yes

set ftp disabled=yes

set www disabled=yes

set api disabled=yes

set api-ssl disabled=yesk. El router CHR viene con una licencia de prueba gratuita por defecto. Una vez que haya activado completamente su puerta de enlace para activar la licencia adquirida, deberá iniciar sesión con sus credenciales del portal Mikrotik para activarla:

/system license

renew account=<loginname> password=<pass> level=p1Paso 5: Configurar los droplets del backend para establecer una ruta fija

Una vez que haya configurado el Droplet como una puerta de enlace NAT usando CHR de Mikrotik, configure el Droplet de respaldo para establecer una ruta estática que apunte a la puerta de enlace NAT y verifique las configuraciones de la puerta de enlace NAT como se describe en la guía Cómo configurar un Droplet como una puerta de enlace VPC.

Resultado

En este tutorial, aprendiste a usar la imagen del router alojado en la nube de Mikrotik para configurar un droplet de DigitalOcean como puerta de enlace NAT. Con esta configuración, puedes usar una única puerta de enlace NAT de salida para todos tus recursos en DigitalOcean, evitando así la necesidad de listar varias IP de salida. Como se explica aquí, esta configuración se puede ampliar para crear túneles IPsec entre nubes, lo que proporciona conectividad segura para las comunicaciones entre nubes.