Einführung

Durch die Verwendung eines NAT-Gateways mit einer einzigen ausgehenden IP-Adresse für alle Ihre Bereitstellungen auf DigitalOcean entfällt die Notwendigkeit, mehrere IP-Adressen für Endbenutzer anzugeben. Dieses ausführliche Tutorial zeigt Ihnen, wie Sie einen in der Cloud gehosteten Mikrotik-Router als NAT-Gateway auf DigitalOcean konfigurieren. Mit diesen Einstellungen können Sie einen IPSec-Tunnel zwischen DigitalOcean und anderen Clouds einrichten.

Voraussetzungen

- Ein DigitalOcean-Konto.

- Zugriff auf das Mikrotik Cloud Host Router Image (Getestet mit Version 7.14.3. Die genauen Schritte können je nach Version variieren)

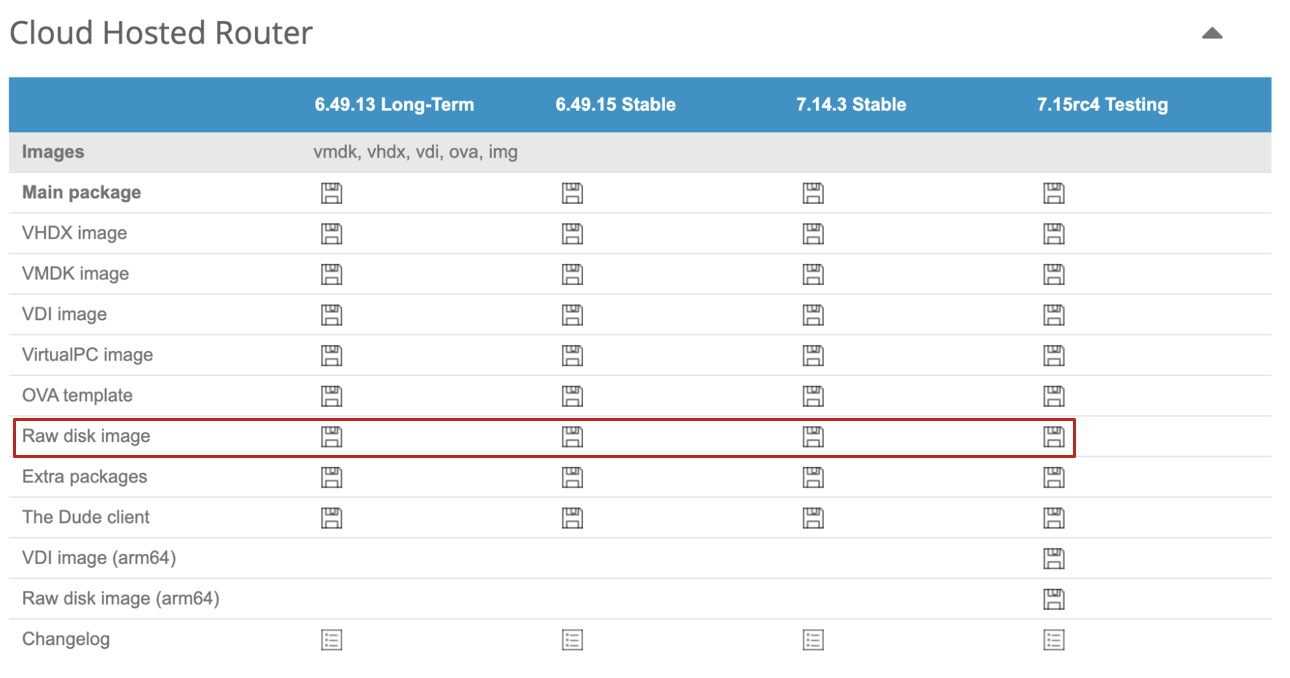

Schritt 1 – CHR-Bild herunterladen und vorbereiten

Laden Sie Cloud Hosted Router (CHR) von https://mikrotik.com/download herunter. Wählen Sie “Raw Disk Image” für die neueste stabile Version und entpacken Sie das Image in einen lokalen Ordner auf Ihrem System. Sie erhalten eine Datei mit der Endung .img, z. B. chr-7.14.3.img.

Schritt 2 – Laden Sie das CHR-Bild auf DigitalOcean hoch.

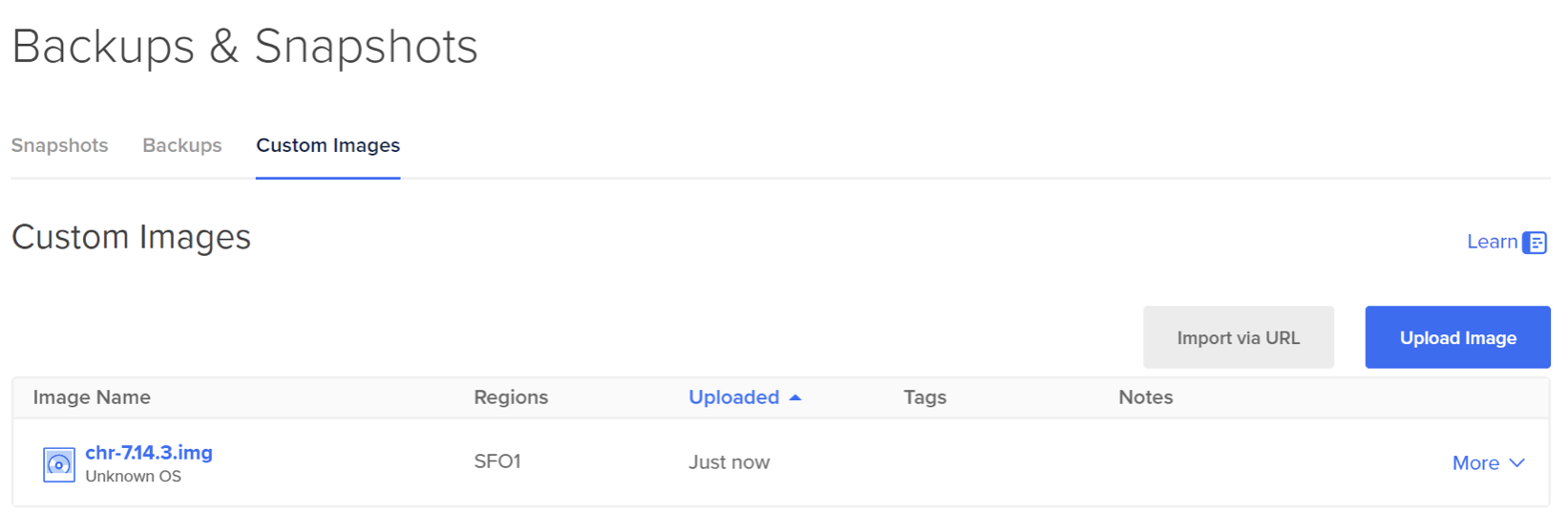

Melden Sie sich in Ihrem DigitalOcean-Kontrollpanel an.

Gehen Sie zu Backups & Snapshots -> Benutzerdefinierte Images.

Laden Sie das CHR-Image als benutzerdefiniertes Image hoch. Wählen Sie als Verteilungstyp «Unbekannt» und anschließend die Region aus, in der Sie das Droplet bereitstellen möchten.

Der Bildimport zeigt während dieses Vorgangs keinen Fortschrittsbalken an. Bitte warten Sie mindestens 20 Minuten, bis das CHR-Bild importiert, verifiziert und für die ausgewählte Region auf der Plattform verfügbar ist.

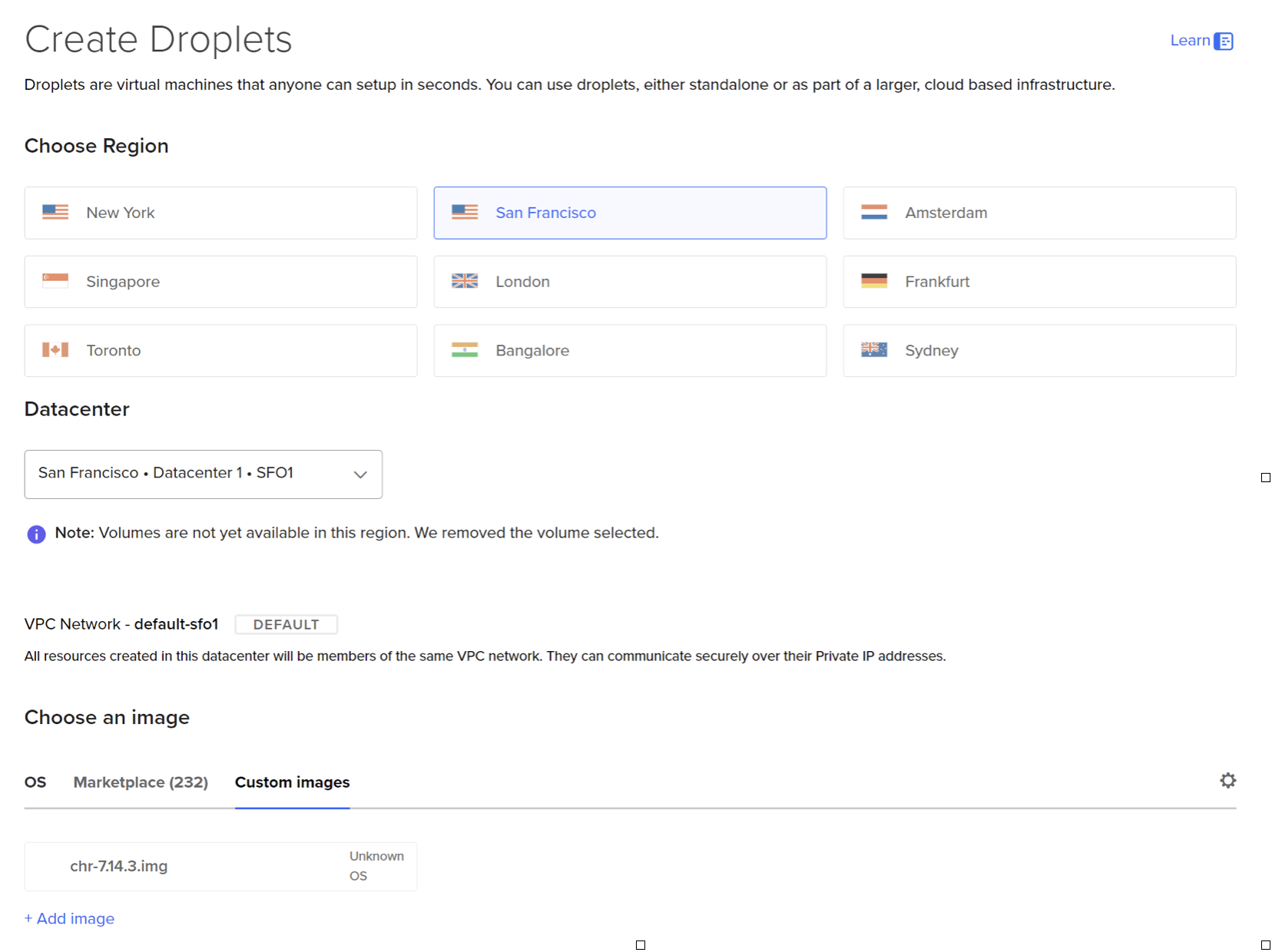

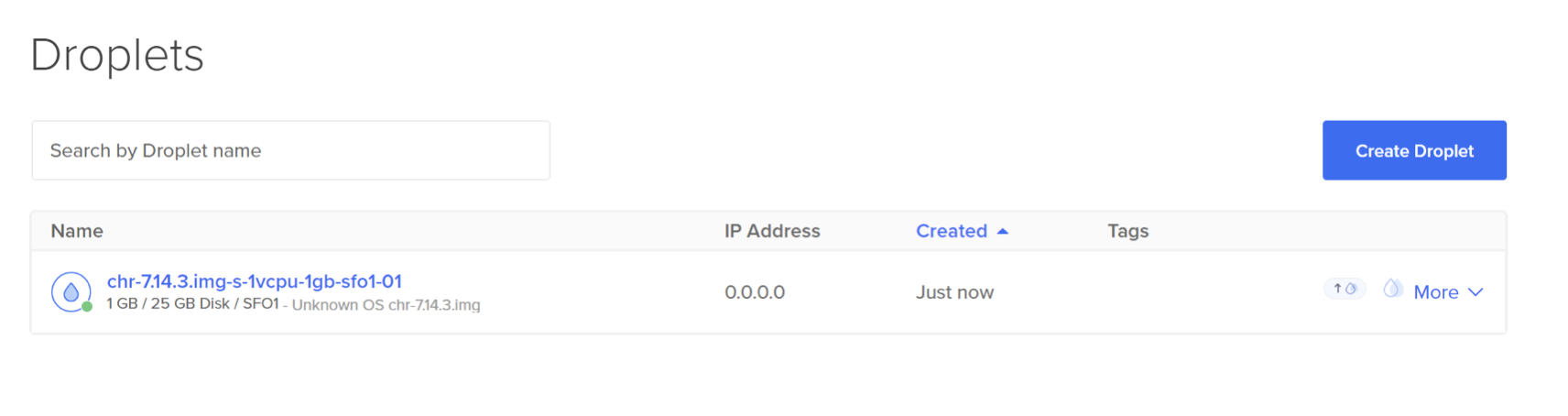

Schritt 3 – Erstellen Sie ein Droplet aus dem hochgeladenen benutzerdefinierten Bild

Mikrotik empfiehlt mindestens 1 GB RAM. Für dieses Beispiel können Sie das $6-Droplet (s-1vcpu-1gb) verwenden.

Wählen Sie beim Erstellen des Droplets einen SSH-Schlüssel für das Client-Image aus. Dieser SSH-Schlüssel wird nicht zur Mikrotik-Konfiguration hinzugefügt, ist aber für die Erstellung des Droplets erforderlich.

Schritt 4 – Bild sichern

Sobald das CHR-Droplet erstellt ist, wird eine ungesicherte Firewall-Instanz für den einfachen Zugriff aktiviert. Sie müssen dieses Image schützen, indem Sie sich im neu erstellten Droplet anmelden und ein Passwort sowie die anfänglichen Sicherheitseinstellungen konfigurieren. Verwenden Sie SSH, um die anfänglichen Einstellungen festzulegen. Es gibt mehrere Möglichkeiten, sich anzumelden und die anfänglichen Einstellungen vorzunehmen (SSH, Web-Oberfläche, Winbox [Desktop-App]).

In diesem Tutorial verwenden Sie SSH, um die Grundeinstellungen zu konfigurieren.

a. Melden Sie sich beispielsweise mit OpenSSH und Ihrem bevorzugten SSH-Client unter dem Benutzernamen “admin” an:

ssh admin@<droplet_ip_address>b. Akzeptieren Sie die Mikrotik-Autorisierung über SSH und konfigurieren Sie ein sicheres Passwort für den Zugriff auf die Firewall.

outputDo you want to see the software license? [Y/n]: n

Press F1 for help

Change your password

new password> **********

repeat new password> **********C. Nach der Konfiguration des Passworts wird Ihnen eine Bestätigung “Passwortänderung” angezeigt und Sie haben Zugriff auf die Mikrotik-Befehlszeile:

outputPassword changed

[admin@MikroTik] >d. Konfigurieren wir ein sicheres Konto und deaktivieren das Standard-Administratorkonto. Nachdem Sie sich im neuen Konto angemeldet und sichergestellt haben, dass es über vollen Zugriff verfügt, deaktivieren Sie das Standard-Administratorkonto.

/user

add name=<user> password=<pass> group=full

disable admine. Konfigurieren wir nun den Schnittstellennamen:

/interface ethernet

set [ find default-name=ether2 ] disable-running-check=no name=vpc

set [ find default-name=ether1 ] disable-running-check=no name=wan

/interface list

add name=WAN

add name=VPC

/interface list member

add interface=wan list=WAN

add interface=vpc list=VPCf. Standardmäßig werden CHR-Images ohne Firewall-Regeln bereitgestellt. Um die Firewall abzusichern, müssen Sie einige grundlegende Regeln hinzufügen und zur Vereinfachung die Schnittstellen umbenennen sowie die öffentliche IP-Adresse des Droplets zur Firewall-Whitelist hinzufügen.

/ip firewall address-list

add address=<Your_IP_Address> list=allowed_to_router

/ip firewall filter

add action=accept chain=input comment="default configuration" connection-state=established,related

add action=accept chain=input src-address-list=allowed_to_router

add action=accept chain=input comment="Allow ICMP" protocol=icmp

add action=drop chain=input

add action=accept chain=forward comment="Established, Related" connection-state=established,related

add action=drop chain=forward comment="Drop invalid" connection-state=invalid log=yes log-prefix=invalid

add action=accept chain=forward in-interface=vpc

add action=drop chain=forwardg. Konfigurieren wir die DNS-Firewall so, dass sie die DNS-Resolver von DigitalOcean verwendet:

/ip dns

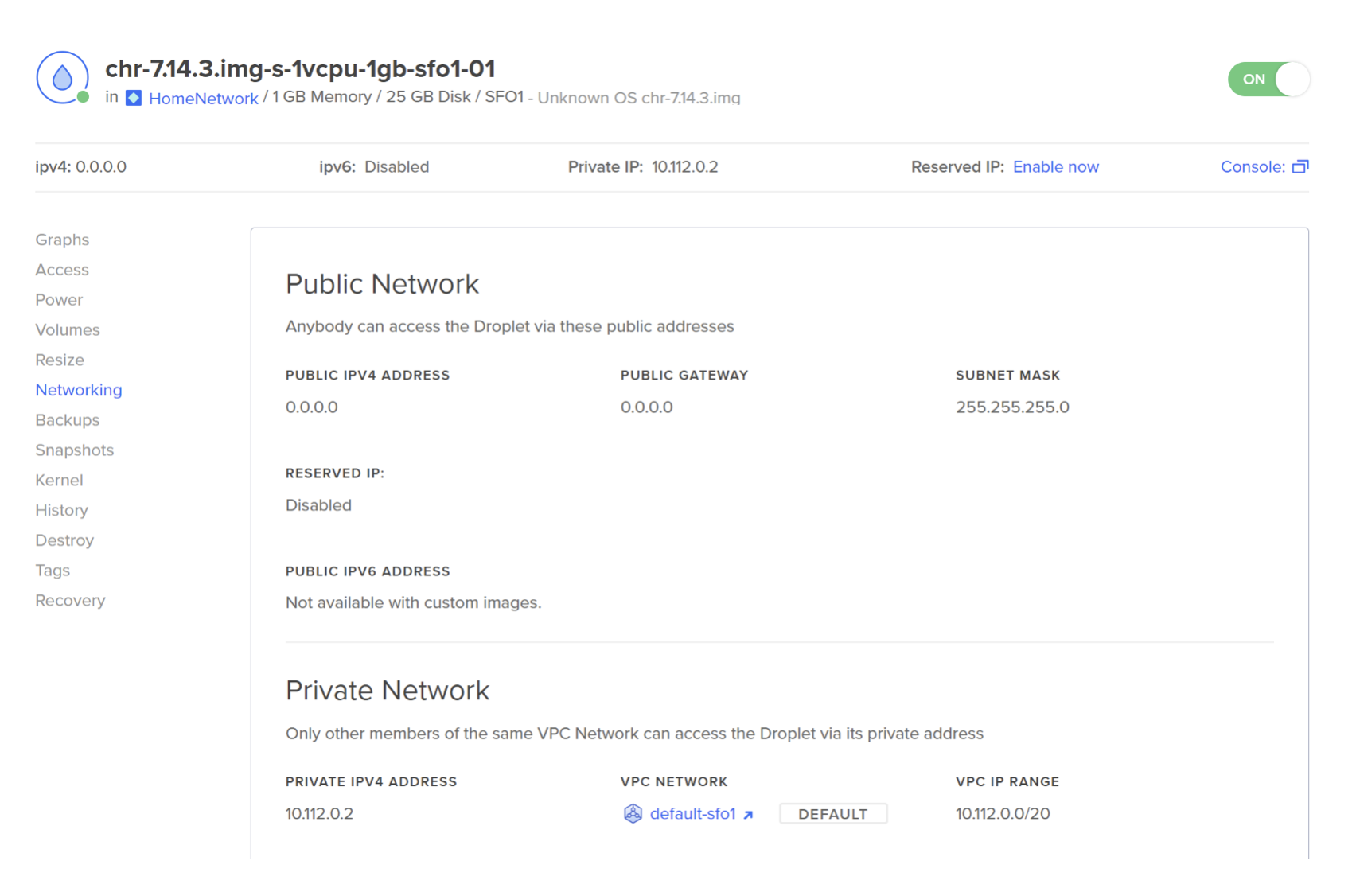

set servers=67.207.67.3,67.207.67.2Sie müssen außerdem die IP-Adresse der Droplet-VPC in der Firewall konfigurieren. Diese finden Sie im Netzwerk-Panel des Droplets. Verwenden Sie dazu die folgenden Befehle in der Firewall-Konsole.

/ip address

add address=<DROPLET_VPC_IP/Subnet> interface=vpc

/ip firewall address-list

add address=<VPC_SUBNET/Subnet> list=allowed_to_routeri. Aktivieren Sie NAT, um dem VPC-Datenverkehr den Zugriff auf das Internet zu ermöglichen:

/ip firewall nat add action=masquerade chain=srcnat out-interface-list=WAN

j. Um die Installation sicherer zu gestalten, deaktivieren wir einige Dienste, die normalerweise in der Cloud nicht benötigt werden, um einen sichereren Droplet zu erhalten:

/ip service

set telnet disabled=yes

set ftp disabled=yes

set www disabled=yes

set api disabled=yes

set api-ssl disabled=yesk. Der CHR-Router wird standardmäßig mit einer kostenlosen Testlizenz geliefert. Sobald Sie Ihr Gateway vollständig aktiviert haben, um die erworbene Lizenz zu aktivieren, müssen Sie sich mit Ihren MikroTik-Portal-Zugangsdaten anmelden, um diese zu aktivieren:

/system license

renew account=<loginname> password=<pass> level=p1Schritt 5 – Backend-Droplets für feste Route konfigurieren

Sobald Sie das Droplet mithilfe von Mikrotiks CHR als NAT-Gateway konfiguriert haben, konfigurieren Sie das Backup-Droplet so, dass es eine statische Route einrichtet, die auf das NAT-Gateway verweist, und überprüfen Sie die NAT-Gateway-Einstellungen wie in der Anleitung „So konfigurieren Sie ein Droplet als VPC-Gateway“ beschrieben.

Ergebnis

In diesem Tutorial haben Sie gelernt, wie Sie mit dem Cloud Hosted Router-Image von Mikrotik ein DigitalOcean Droplet als NAT-Gateway konfigurieren. Mit dieser Einrichtung können Sie ein einziges ausgehendes NAT-Gateway für alle Ihre Ressourcen auf DigitalOcean verwenden und so die Angabe mehrerer ausgehender IP-Adressen vermeiden. Wie hier erläutert, lässt sich diese Einrichtung erweitern, um IPsec-Tunnel zwischen Clouds zu erstellen und so eine sichere Verbindung für die Kommunikation zwischen Clouds zu gewährleisten.