مقدمة

استخدام بوابة NAT لتوفير عنوان IP واحد لجميع عمليات النشر على DigitalOcean يُغني عن إدراج عناوين IP متعددة للمستخدمين النهائيين. سيُعلّمك هذا البرنامج التعليمي المُفصّل كيفية تهيئة جهاز توجيه Mikrotik المُستضاف على السحابة كبوابة NAT على DigitalOcean. يمكنك استخدام هذه الإعدادات لتهيئة نفق IPSec بين DigitalOcean والسحابات الأخرى.

المتطلبات الأساسية

- حساب DigitalOcean.

- الوصول إلى صورة جهاز توجيه Mikrotik Cloud Host (تم اختباره على الإصدار 7.14.3. بالنسبة للإصدارات الأخرى، قد تختلف الخطوات الدقيقة وفقًا للإصدار)

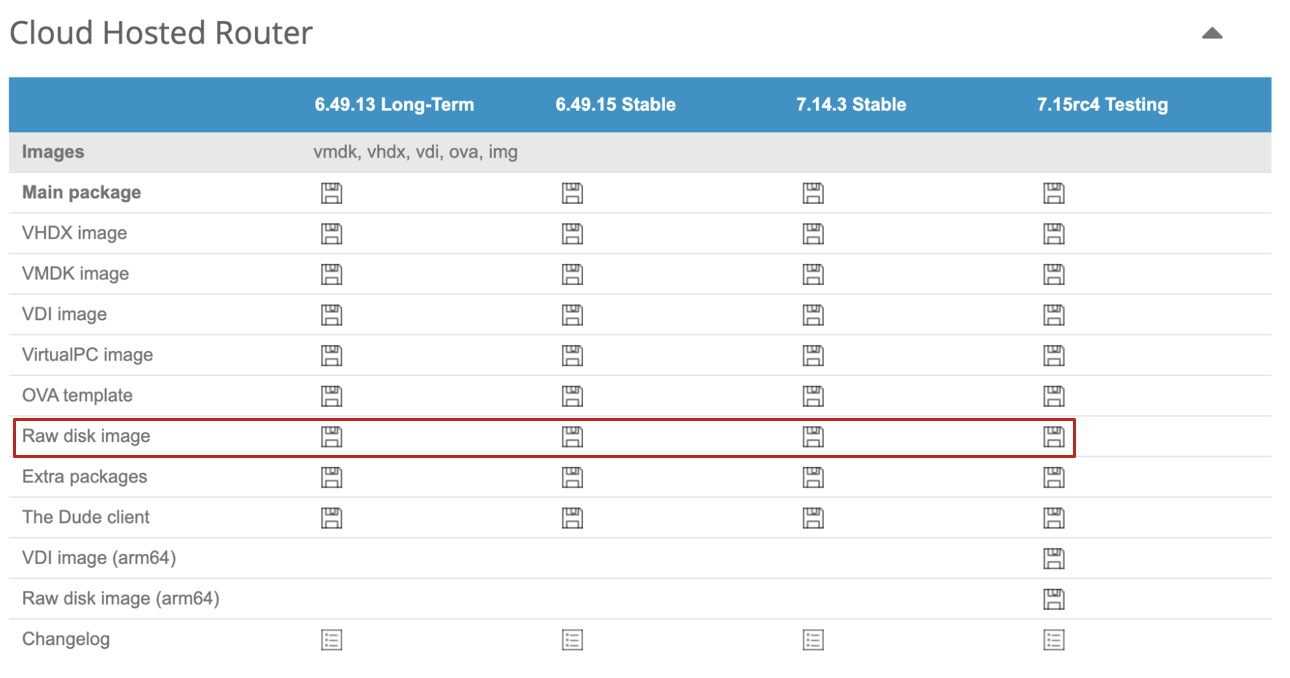

الخطوة 1 - تنزيل صورة CHR وإعدادها

نزّل برنامج Cloud Hosted Router (CHR) من https://mikrotik.com/download. اختر "صورة القرص الخام" لأحدث إصدار مستقر، ثم فك ضغط الصورة إلى مجلد محلي على نظامك. يجب أن يكون لديك ملف بامتداد .img، على سبيل المثال: chr-7.14.3.img

الخطوة 2 - تحميل صورة CHR إلى DigitalOcean

تسجيل الدخول إلى لوحة التحكم الخاصة بـ DigitalOcean

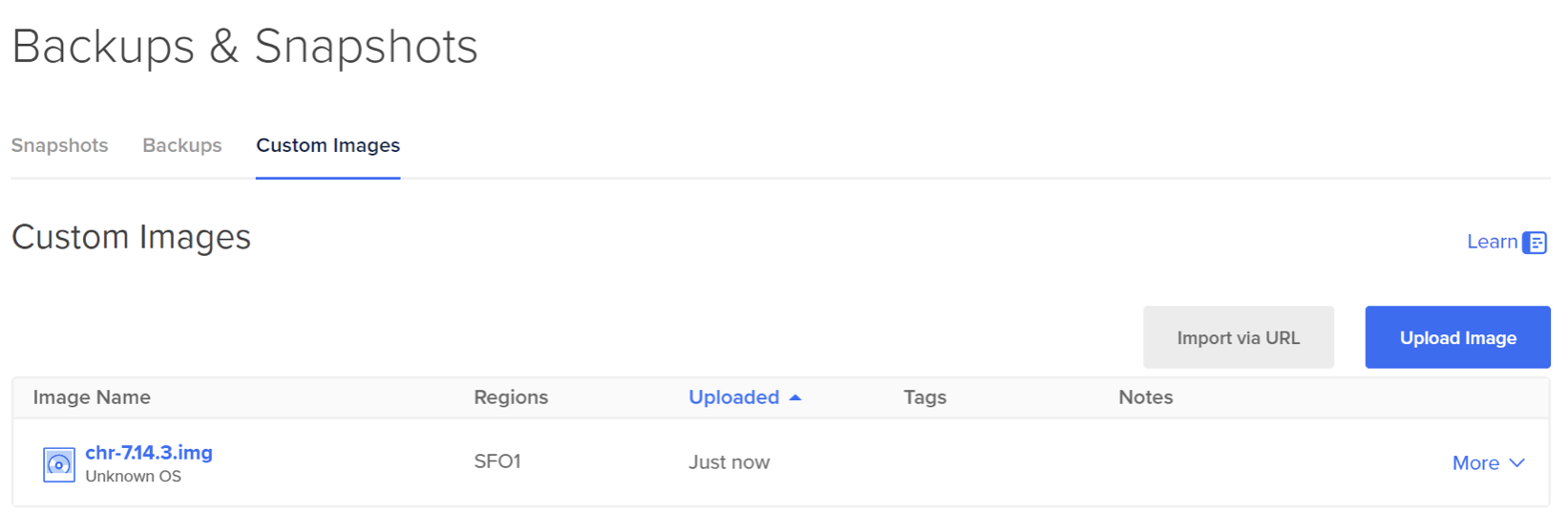

انتقل إلى النسخ الاحتياطية واللقطات -> الصور المخصصة.

حمّل صورة CHR كصورة مخصصة. لنوع التوزيع، اختر "غير معروف" ثم المنطقة التي تريد نشر القطرة فيها.

لا يعرض مستورد الصور شريط تقدم أثناء هذه العملية. يُرجى الانتظار ٢٠ دقيقة على الأقل لاستيراد صورة CHR والتحقق منها وإتاحتها على المنصة للمنطقة المحددة.

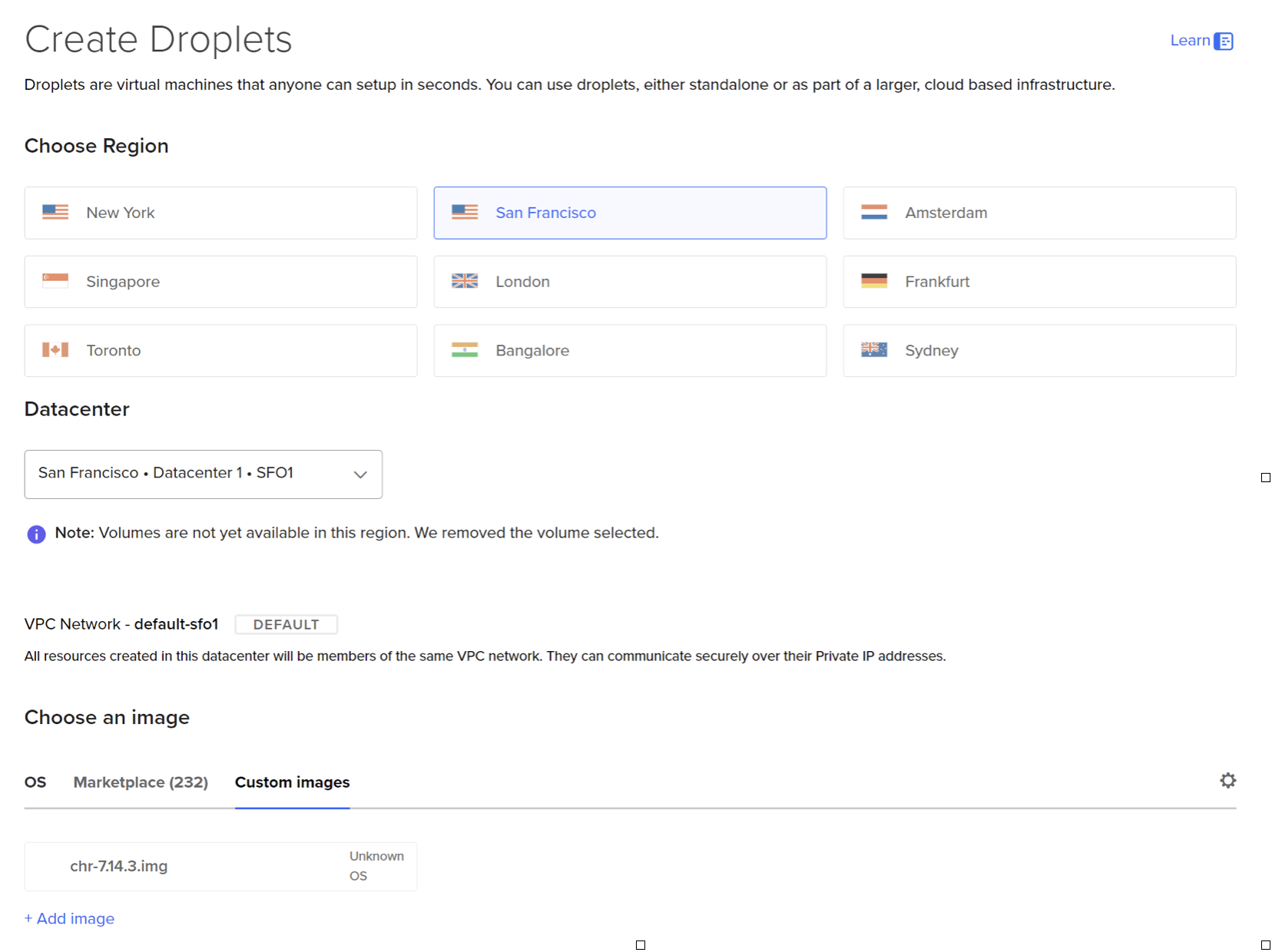

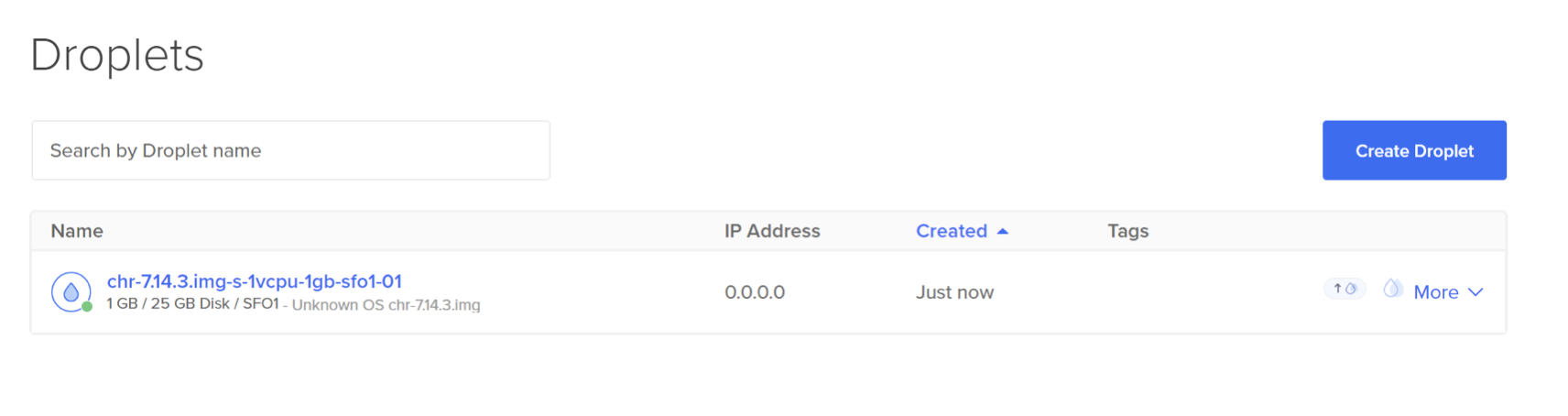

الخطوة 3 - إنشاء قطرة من الصورة المخصصة التي تم تحميلها

توصي ميكروتيك بذاكرة وصول عشوائي (RAM) بسعة 1 غيغابايت على الأقل. في هذا المثال، يمكنك استخدام وحدة المعالجة المركزية $6 (s-1vcpu-1gb).

عند إنشاء وحدة التخزين، اختر مفتاح SSH لإنشاء صورة العميل. لن يُضاف هذا المفتاح إلى إعدادات Mikrotik، ولكنه ضروري لإنشاء وحدة التخزين.

الخطوة 4 – تأمين الصورة

بمجرد إنشاء نقطة اتصال CHR، سيتم تفعيل جدار حماية غير آمن تمامًا لسهولة الوصول. ستحتاج إلى تأمين هذه الصورة بتسجيل الدخول إلى نقطة الاتصال المُنشأة حديثًا وتكوين كلمة مرور وإعدادات الأمان الأولية. استخدم SSH لتكوين الإعدادات الأولية. هناك عدة طرق لتسجيل الدخول إلى الإعدادات الأولية (SSH، واجهة مستخدم الويب، تطبيق Winbox [سطح المكتب]).

بالنسبة لهذا البرنامج التعليمي، سوف تستخدم SSH لتكوين الإعدادات الأولية.

أ. على سبيل المثال، باستخدام openssh، سجّل الدخول باستخدام عميل SSH المفضل لديك باسم المستخدم "admin":

ssh admin@<droplet_ip_address>ب. قبول ترخيص Mikrotik من SSH وتكوين كلمة مرور آمنة للوصول إلى جدار الحماية.

outputDo you want to see the software license? [Y/n]: n

Press F1 for help

Change your password

new password> **********

repeat new password> **********ج. بعد تكوين كلمة المرور، ستظهر لك رسالة تأكيد "تغيير كلمة المرور" وستتمكن من الوصول إلى سطر أوامر Mikrotik:

outputPassword changed

[admin@MikroTik] >د. لنُهيئ حسابًا آمنًا ونُعطّل حساب المسؤول الافتراضي. بعد تسجيل الدخول إلى الحساب الجديد والتأكد من صلاحياته الكاملة، عطّل حساب المسؤول الافتراضي:

/user

add name=<user> password=<pass> group=full

disable adminهـ. لنقم بتكوين اسم الواجهة:

/interface ethernet

set [ find default-name=ether2 ] disable-running-check=no name=vpc

set [ find default-name=ether1 ] disable-running-check=no name=wan

/interface list

add name=WAN

add name=VPC

/interface list member

add interface=wan list=WAN

add interface=vpc list=VPCو. افتراضيًا، تُقدّم صور CHR بدون قواعد جدار الحماية. لتأمين جدار الحماية، عليك إضافة بعض القواعد الأساسية، ولتسهيل الاستخدام، أعد تسمية الواجهات وأضف عنوان IP العام للقطرات إلى القائمة البيضاء لجدار الحماية.

/ip firewall address-list

add address=<Your_IP_Address> list=allowed_to_router

/ip firewall filter

add action=accept chain=input comment="default configuration" connection-state=established,related

add action=accept chain=input src-address-list=allowed_to_router

add action=accept chain=input comment="Allow ICMP" protocol=icmp

add action=drop chain=input

add action=accept chain=forward comment="Established, Related" connection-state=established,related

add action=drop chain=forward comment="Drop invalid" connection-state=invalid log=yes log-prefix=invalid

add action=accept chain=forward in-interface=vpc

add action=drop chain=forwardز. لنبدأ بتكوين جدار حماية DNS لاستخدام مُحللات DNS من DigitalOcean:

/ip dns

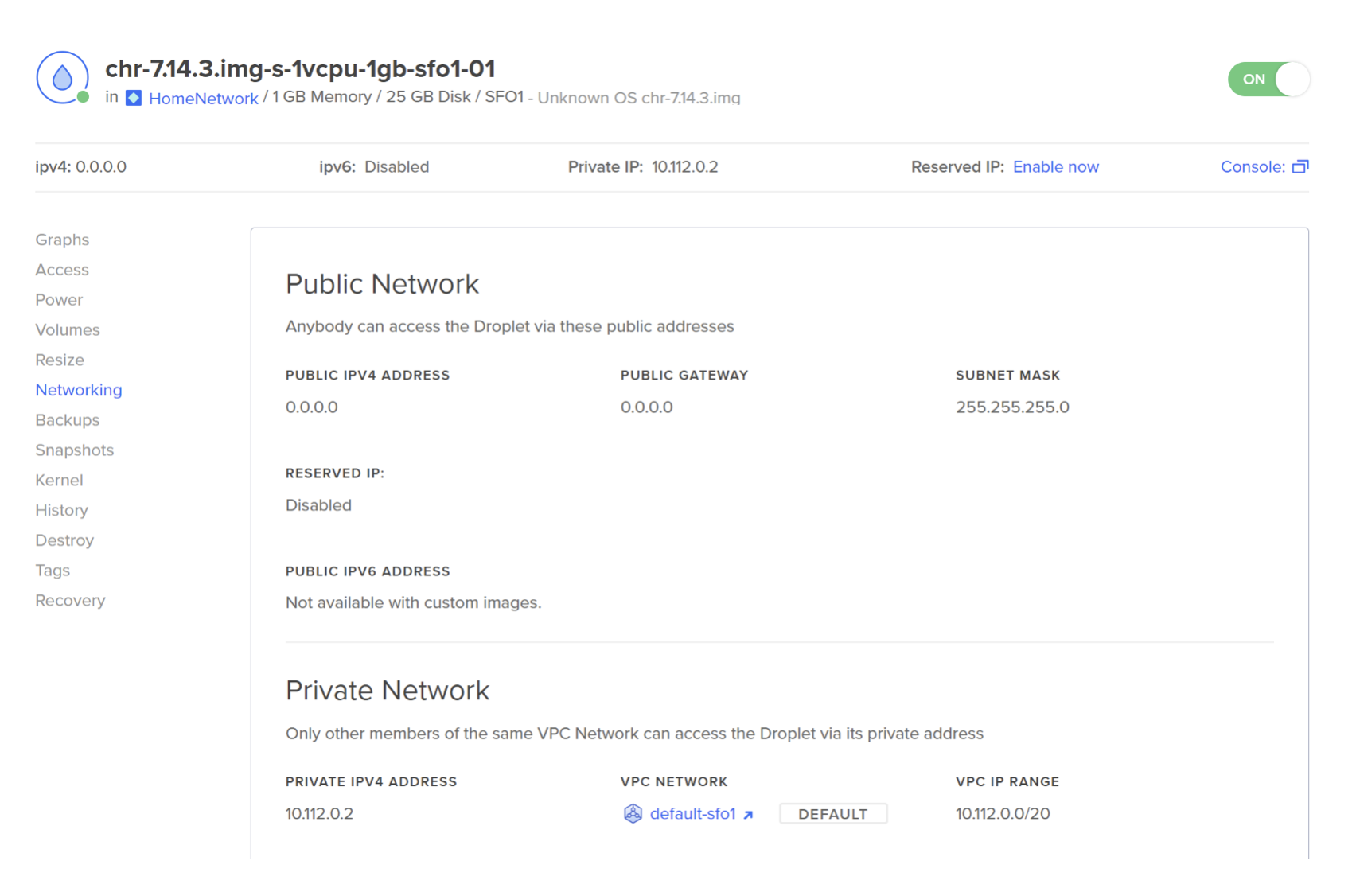

set servers=67.207.67.3,67.207.67.2h.hour. عليك أيضًا تكوين عنوان IP لشبكة VPC الخاصة بالقطرات في جدار الحماية. يمكن الحصول على هذا العنوان من لوحة تحكم شبكة القطرات. للقيام بذلك، يمكنك استخدام الأوامر التالية من وحدة تحكم جدار الحماية.

/ip address

add address=<DROPLET_VPC_IP/Subnet> interface=vpc

/ip firewall address-list

add address=<VPC_SUBNET/Subnet> list=allowed_to_routeri. تمكين NAT للسماح لحركة مرور VPC بالوصول إلى الإنترنت:

/ip firewall nat add action=masquerade chain=srcnat out-interface-list=WAN

ي. لجعل التثبيت أكثر أمانًا، دعنا نعطل بعض الخدمات غير الضرورية عادةً في السحابة للحصول على قطرة أكثر أمانًا:

/ip service

set telnet disabled=yes

set ftp disabled=yes

set www disabled=yes

set api disabled=yes

set api-ssl disabled=yesك. يأتي جهاز توجيه CHR افتراضيًا مع ترخيص تجريبي مجاني. بعد تفعيل بوابة الإنترنت بالكامل لتفعيل الترخيص الذي اشتريته، ستحتاج إلى تسجيل الدخول باستخدام بيانات اعتماد بوابة MikroTik الخاصة بك لتفعيلها:

/system license

renew account=<loginname> password=<pass> level=p1الخطوة 5 - تكوين قطرات الواجهة الخلفية لتعيين مسار ثابت

بمجرد تكوين Droplet كبوابة NAT باستخدام CHR الخاص بـ Mikrotik، قم بتكوين Droplet الاحتياطي لتعيين مسار ثابت يشير إلى بوابة NAT والتحقق من إعدادات بوابة NAT كما هو موضح في دليل كيفية تكوين Droplet كبوابة VPC.

نتيجة

في هذا البرنامج التعليمي، تعلمتَ كيفية استخدام صورة جهاز التوجيه السحابي المُستضاف من Mikrotik لتكوين جهاز DigitalOcean Droplet كبوابة NAT. باستخدام هذا الإعداد، يمكنك استخدام بوابة NAT خارجية واحدة لجميع مواردك على DigitalOcean، مما يُجنّبك الحاجة إلى إدراج عناوين IP خارجية متعددة. كما هو موضح هنا، يُمكن توسيع هذا الإعداد لإنشاء أنفاق IPsec بين السحابات، مما يوفر اتصالاً آمنًا للاتصالات بين السحابات.